IT初心者のための基本情報ではじめる セキュリティ 入門 ~セキュリティ分野 1

この連載は、これから IT の勉強をはじめる人を対象としたものです。 基本情報技術者試験の出題分野ごとに、仕組み、主要な用語、および過去問題を紹介します。 受験対策としてだけでなく、 IT の基礎知識を幅広く得るために、ぜひお読みください。

今回は、セキュリティ 分野 その 1 として セキュリティ全般 を取り上げます。

もくじ

セキュリティという言葉の意味

もしも、学校の先生や会社の上司から「あなたが利用しているインターネット環境のセキュリティに関してレポートを書いてください」と言われたら、どうしますか。 「えっ! いったい何を書けばよいの?」と思うでしょう。 それは、セキュリティという言葉の意味を理解していないからです。

セキュリティ( security )は、英語ですから、英和辞典で日本語の意味を調べてみましょう。

「安全」「無事」「安心」「防御」「保護」「警戒」「警備」など、数多くの訳語が示されています。 これでは、意味がよくわかりません。 それに、これらの訳語は、ちょっと変です。 筆者は、英語が得意ではありませんが、「安全」が safety で、「防御」が defense で、「警備」が guard であることぐらい知っています。

つまり、セキュリティという言葉は、漢字を並べた日本語には訳せない言葉なのです。 そのため、英和辞典では、意味の近い言葉をいくつも並べているのでしょう。

こうなったら、最後の手段です。 セキュリティの語源を調べてみましょう。

インターネットの英和辞典の多くには、語源が示さています。 筆者が調べた英和辞典では、セキュリティの語源は、ラテン語であり、「セ」が「離れる」、「キュリティ」が「心配事」と示されていました。セキュリティは、「心配事から離れる」という意味なのです。

「心配事から離れる」という意味だとわかれば、レポートを書けるでしょう。

「あなたが利用しているインターネット環境のセキュリティに関してレポートを書いてください」

とは、

「あなたが利用しているインターネット環境の心配事をあげて、それらからどのように離れているか、レポートを書いてください」

ということです。

「ウイルス感染が心配なので、ウイルス対策ソフトを導入している」

「不正アクセスが心配なので、パスワードを設定している」

「ハードディスク装置の故障が心配なので、毎日バックアップを取っている」

といったことをレポートに書けばよいのです。

「心配事から離れる」がセキュリティの本質であり、セキュリティの分野を理解するための基礎となる知識です。 技術用語では、堅苦しい言葉が好まれるので、「心配事」を「脅威」や「リスク」と呼び、「離れる」を「対策」と呼びます。

セキュリティの実践方法

一般用語としてのセキュリティは、「心配事を避ける」という意味ですが、情報セキュリティに限れば、 JIS ( Japanese Industrial Standards = 日本産業規格)に用語の定義があります。

情報の機密性、完全性及び可用性を維持すること

機密性とは、情報が漏洩しないことです。

完全性とは、情報が改ざんされないことです。

可用性とは、情報の利用が停止しないことです。

ウイルスの混入も、ファイルが書き換えられるので、改ざんの一種です。 つまり、情報に関する心配事は、漏洩、改ざん、停止の 3 つなのです。 これらを避ける(これらが生じないように維持する)ことが、情報セキュリティです。

JIS の定義は、情報セキュリティを実践するときに役立ちます。 漠然と情報セキュリティ全体を考えると、何ともつかみどころがありませんが、機密性、完全性、可用性という視点に分けて考えれば、それぞれを維持するための対策が明確になるからです。

以下に例を示します。 ここでは、対策を予防、防止、検知、回復に分けています。

- 予防

- バージョンアップ、パッチ適用、脆弱性検査、暗号化、など

- 防止

- アクセス制御、認証、ファイアウォール、など

- 検知

- ウイルス対策ソフト、デジタル署名、ログ追跡、など

- 回復

- システム再構築、バックアップデータによる復旧、など

- 予防

- 冗長化、耐障害性を持つ機器、保守点検、など

- 防止

- 負荷分散、ファイアウォール、など

- 検知

- 監視システム、ログ追跡、など

- 回復

- 待機系システムへの切り替え、システム能力の増強、など

セキュリティの主要な用語

基本情報技術者試験のシラバス(情報処理技術者試験における知識・技能の細目)に示されたセキュリティの分野は、

- 情報セキュリティ

- 情報セキュリティ管理

- セキュリティ技術評価

- 情報セキュリティ対策

- セキュリティ実装技術

という項目に分けられています。

以下は、それぞれの項目における主要な用語です。 赤色で示した用語は、この記事の中で説明しています。

- 情報セキュリティ

- 機密性、完全性、可用性、不正アクセス、盗聴、なりすまし、改ざん、ソーシャルエンジニアリング、コンピュータウイルス、マクロウイルス、ワーム、ボット、トロイの木馬、スパイウェア、ランサムウェア、キーロガー、バックドア、総当たり(ブルートフォース)攻撃、クロスサイトスクリプティング、 SQL インジェクション、ディレクトリトラバーサル、 Dos 攻撃、共通鍵暗号方式、公開鍵暗号方式、デジタル署名、デジタル証明書

campaign 暗号化に関しては、次回の連載で詳しく説明します。

- 情報セキュリティ管理

- リスク回避、リスク共有、リスク保有、情報セキュリティマネジメントシステム (ISMS) 、情報セキュリティ関連組織 (CSIRT)

- セキュリティ技術評価

- ペネトレーションテスト、耐タンパ性

- 情報セキュリティ対策

- マルウェア対策ソフト、マルウェア定義ファイル、ビヘイビア法、ファイアウォール、WAF (Web Application Firewall)

- セキュリティ実装技術

- IPSec 、 SSH 、 HTTP over TLS (HTTPS) 、 WPA2 、 S/MIME (Secure MIME) 、パケットフィルタリング、バッファオーバーフロー対策

セキュリティの過去問題

セキュリティの分野の過去問題を 3 問ほど紹介しましょう。

情報セキュリティの定義に関する問題

最初は、 JIS の情報セキュリティの定義に関する問題です。

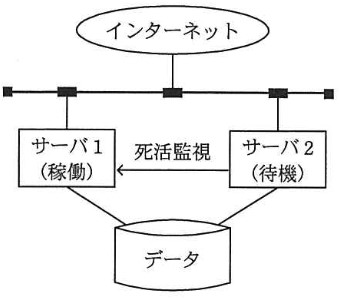

図のようなサーバ構成の二重化によって期待する効果はどれか。

ア 可用性の向上 イ 完全性の向上

ウ 機密性の向上 エ 責任追跡性の向上

サーバを二重化して、サーバ 1 を稼働させ、サーバ 2 が待機してサーバ1の死活監視をしています。 稼働中のサーバ 1 が故障した場合には、サーバ 2 が稼働するので、情報の利用が停止しません。 これは、可用性の向上です。

したがって、選択肢アが正解です。

マルウェアの種類と特徴に関する問題

次は、マルウェアの種類と特徴に関する問題です。

マルウェアとは、悪さをするソフトウェアの総称です。 マル( mal )は、「悪」を意味する接頭語です。 よく耳にするコンピュータウイルスは、マルウェアの一種です。 他にも、様々な種類のマルウェアがあります。 様々な脅威の存在を知っておきましょう。

マルウェアについて,トロイの木馬とワームを比較したとき,ワームの特徴はどれか。

- ア

- 勝手にファイルを暗号化して正常に読めなくする。

- イ

- 単独のプログラムとして不正な動作を行う。

- ウ

- 特定の条件になるまで活動をせずに待機する。

- エ

- ネットワークやリムーバブルメディアを媒介として自ら感染を広げる。

以下に、代表的なマルウェアの種類と特徴を示します。

| 種類 | 特徴 |

|---|---|

| ウイルス | 単独で動作せず、プログラムファイルに感染する |

| ワーム | 単独で動作し、自己増殖する |

| トロイの木馬 | 通常のプログラムのふりをして悪意のある動作をする |

| バックドア | コンピュータへの不正な侵入経路を仕掛ける |

| スパイウェア | 利用者の個人情報を盗んで外部に送信する |

| キーロガー | 利用者のキー入力の内容を記録し詐取する |

| ボット | 攻撃者からの指示に従って悪意のある動作をする |

| ランサムウェア | 重要なファイルを暗号化して身代金を要求する |

トロイの木馬と比較したワームの特徴は、自己増殖することです。 これは、選択肢エの「自己増殖する」に該当するので、選択肢エが正解です。

選択肢アはランサムウェア、

選択肢イはトロイの木馬、

選択肢ウは「特定の条件」を「攻撃者からの指示」と解釈すればボットです。

情報システムへの攻撃手法と対策方法に関する問題

最後は、情報システムへの攻撃手法(脅威)と対策に関する問題です。 情報システムに脆弱性(セキュリティホール)があると、そこを狙った攻撃を受けてしまう恐れがあります。

この問題は、 SQL インジェクション攻撃と対策がテーマになっています。

SQL インジェクション攻撃による被害を防ぐ方法はどれか。

- ア

- 入力された文字が,データベースへの問合せや操作において,特別な意味をも つ文字として解釈されないようにする。

- イ

- 入力に HTML タグが含まれていたら,HTML タグとして解釈されない他の文字列に置き換える。

- ウ

- 入力に上位ディレクトリを指定する文字列 (../) が含まれているときは受け付けない。

- エ

- 入力の全体の長さが制限を超えているときは受け付けない。

SQL インジェクション攻撃とは、 Web アプリケーションの入力欄に悪意のある SQL の命令を入力することです。 Web アプリケーションに脆弱性があると、その命令を実行してしまい、不正アクセス、データの搾取、データの破壊などが行われる恐れがあります。

SQL インジェクション攻撃の対策は、入力された文字列の内容が SQL の命令として意味を持つものなら、それを無効にすることです。

したがって、選択肢アが正解です。

- 選択肢イ

- 悪意のある HTML のタグや JavaScript のプログラムを送り付けるクロスサイトスクリプティングの説明と対策です。

- 選択肢ウ

- ディレクトリを指定してファイルを盗むディレクトリトラバーサルの説明と対策です。

- 選択肢エ

- データの格納領域を超える大きなデータを送り付けて、プログラムを停止させたり不正な動作をさせたりするバッファオーバーフローの説明です。

今回は「セキュリティ」その 1 として「セキュリティ」という言葉の意味、実践方法、主要な用語、および過去問題を紹介しました。

次回は、「セキュリティ」その 2 として「暗号化」の分野を取り上げます。

それでは、またお会いしましょう!

label 関連タグ免除試験を受けた 74.9% の方が、科目A免除資格を得ています。

※独習ゼミは、受験ナビ運営のSEプラスによる試験対策eラーニングです。

IT初心者のための アルゴリズムとデータ構造入門 ~ 基本情報ではじめるコンピュータ科学の基礎理論(4)

update

IT初心者のための 論理回路 入門 ~ 基本情報ではじめるコンピュータ科学の基礎理論(3)

update

IT初心者のための 2進数 入門 ~ 基本情報ではじめるコンピュータ科学の基礎理論(2)

update

IT初心者のための基本情報ではじめる ストラテジ 入門

update

IT初心者のための基本情報ではじめる サービスマネジメント 入門 ~マネジメント分野 2

update

IT初心者のための基本情報ではじめる プロジェクトマネジメント 入門 ~マネジメント分野 1

update

IT初心者のための基本情報ではじめる 開発技術 入門

update

IT初心者のための基本情報ではじめる 暗号化 入門 ~セキュリティ分野 2

update

IT初心者のための基本情報ではじめる セキュリティ 入門 ~セキュリティ分野 1

update

IT初心者のための基本情報ではじめる OSI基本参照モデル 入門 ~ネットワーク分野 2

update

『プログラムはなぜ動くのか』(日経BP)が大ベストセラー

IT技術を楽しく・分かりやすく教える“自称ソフトウェア芸人”

大手電気メーカーでPCの製造、ソフトハウスでプログラマを経験。独立後、現在はアプリケーションの開発と販売に従事。その傍ら、書籍・雑誌の執筆、またセミナー講師として活躍。軽快な口調で、知識0ベースのITエンジニアや一般書店フェアなどの一般的なPCユーザの講習ではダントツの評価。

お客様の満足を何よりも大切にし、わかりやすい、のせるのが上手い自称ソフトウェア芸人。

主な著作物

- 「プログラムはなぜ動くのか」(日経BP)

- 「コンピュータはなぜ動くのか」(日経BP)

- 「出るとこだけ! 基本情報技術者」 (翔泳社)

- 「ベテランが丁寧に教えてくれる ハードウェアの知識と実務」(翔泳社)

- 「ifとelseの思考術」(ソフトバンククリエイティブ) など多数