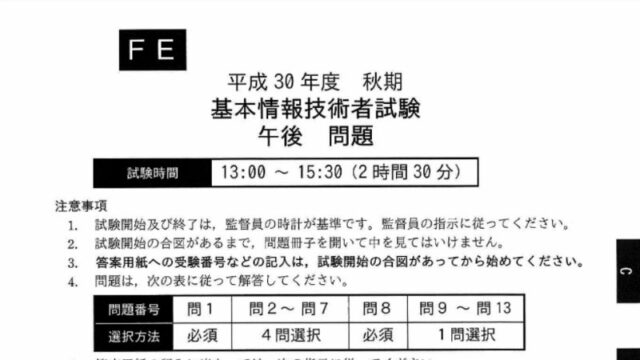

こうすりゃ解ける! 2018年度秋期 (平成30年) 基本情報技術者試験の午後問題を徹底解説

error

この記事は基本情報技術者試験の旧制度( 2022 年以前)の記事です。

この記事の題材となっている「午後問題」は現在の試験制度では出題されません。 ご注意くださいませ。

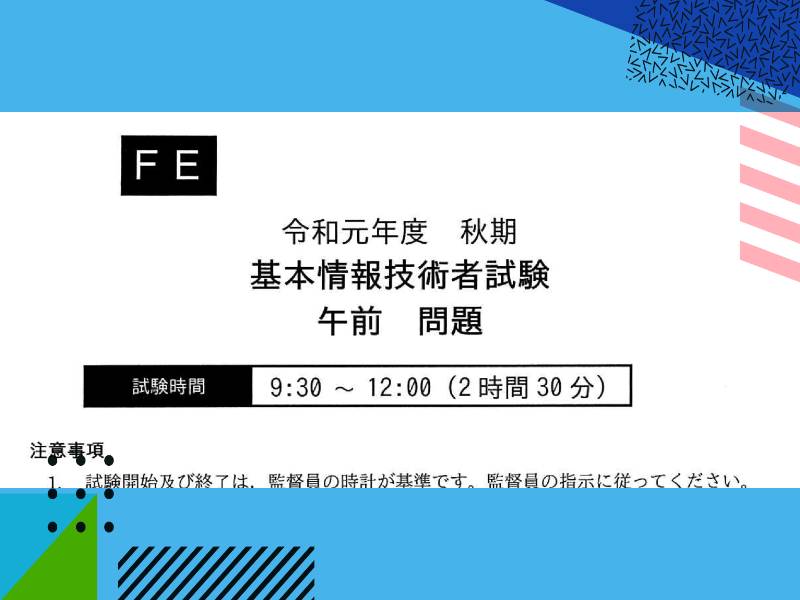

fiber_new 最新の 令和元年度 (2019) 秋期試験 の解説はこちら

2019 年度秋期 (令和元年度) 基本情報技術者試験の午後問題を徹底解説

基本情報技術者試験 問題解説

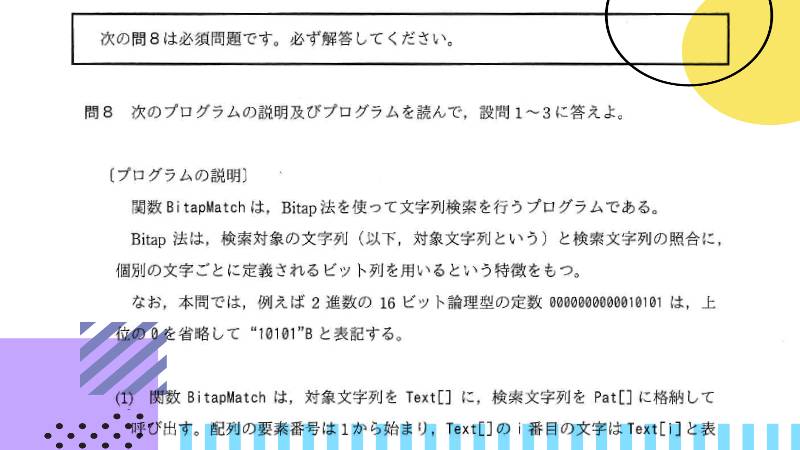

ここでは、2018 年 10 月 21 日(日)に実施された平成 30 年度 秋期 基本情報技術者試験の午後問題の中から、必須問題である問 1「情報セキュリティ」 の解き方を解説します。

普通に解説しても面白くないと思いますので、

- 「午後問題を解くための前提条件」

- 「短時間に午後問題を解く方法」

この 2 つに的を絞ります。ここで紹介する前提条件と解法は、他の問題にも応用できるはずです。

「午後問題が苦手」や「時間が足りない」と悩んでいる受験者のお役に立てば幸いです。

もくじ

午前問題を数多く練習して頻出用語の意味を覚える

はじめに、午後問題を解くための前提条件です。それは、問題で取り上げられる用語の意味をちゃんと知っていることです。

「午後問題が苦手」という受験者の多くは、用語の知識が不足しています。

たとえば、以下は、現時点で最新のシラバス Ver.4.0 に示されたセキュリティの分野の用語です。丁寧に見たら、この記事の続きを読むのが嫌になってしまうでしょうから、ざっと目を通してください。

もしも、「うわっ! こんなにあるのか! 意味のわからない用語だらけだ!」と思ったなら、それが午後問題で苦戦する理由です。

セキュリティ問題の用語チェック

ここから先は、[ play_arrow 詳細 ] を開いて、用語にざっと目を通してください

- 【情報セキュリティの目的と考え方】

- 機密性( Confidentiality )、完全性( Integrity )、可用性( Availability )、真正性( Authenticity )、責任追跡性( Accountability )、否認防止( Non-Repudiation )、信頼性( Reliability )、OECD セキュリティガイドライン(情報システム及びネットワークのセキュリティのためのガイドライン)

- 【情報セキュリティの重要性】

- 情報資産、脅威、脆弱性、サイバー空間、サイバー攻撃

- 【脅威の種類】

- 物理的脅威(事故、災害、故障、破壊、盗難、不正侵入ほか)、技術的脅威(不正アクセス、盗聴、なりすまし、改ざん、エラー、クラッキングほか)、人的脅威(誤操作、紛失、破損、盗み見、不正利用、ソーシャルエンジニアリングほか)、情報漏えい、故意、過失、誤謬、不正行為、妨害行為、サービス妨害

- 【マルウェア・不正プログラム】

- コンピュータウイルス、マクロウイルス、ワーム、ボット(ボットネット、遠隔操作型ウイルス、C & C サーバ)、トロイの木馬、スパイウェア、ランサムウェア、キーロガー、ルートキット、バックドア、偽セキュリティ対策ソフト

- 【脆弱性】

- バグ、セキュリティホール、人為的脆弱性、シャドー IT

- 【不正のメカニズム】

- 不正のトライアングル(機会、動機、正当化)、状況的犯罪予防

- 【攻撃者の種類、攻撃の動機】

- 内部関係者、愉快犯、詐欺犯、故意犯、金銭奪取、サイバーテロリズム

- 【攻撃手法】

- 辞書攻撃、総当たり(ブルートフォース)攻撃、パスワードリスト攻撃・クロスサイトスクリプティング、クロスサイトリクエストフォージェリ、クリックジャッキング、ドライブバイダウンロード、SQL インジェクション、ディレクトリトラバーサル、中間者攻撃( Man-in-the-middle )、第三者中継、IP スプーフィング、キャッシュポイズニング、セッションハイジャック、DoS( Denial of Service:サービスの妨害)攻撃、DDoS 攻撃、メールボム、標的型攻撃( APT( Advanced Persistent Threats )、水飲み場型攻撃、やり取り型攻撃ほか)、フィッシング(ワンクリック詐欺ほか)、ゼロデイ攻撃、サイドチャネル攻撃、フットプリンティング

- 【暗号技術】

- CRYPTREC 暗号リスト、暗号方式(暗号化(暗号鍵)、復号(復号鍵)、解読、共通鍵暗号方式(共通鍵)、公開鍵暗号方式(公開鍵、秘密鍵))、AES( Advanced Encryption Standard )、RSA( Rivest 、Shamir 、Adleman )、S/MIME( Secure MIME )、PGP( Pretty Good Privacy )、ハイブリッド暗号、ハッシュ関数( SHA-256 ほか)、ブロック暗号利用モード、鍵管理、ディスク暗号化、ファイル暗号化、危殆化

- 【認証技術】

- ディジタル署名(署名鍵、検証鍵)、XML 署名、タイムスタンプ(時刻認証)、メッセージ認証、MAC( Message Authentication Code:メッセージ認証符号)、チャレンジレスポンス認証

- 【利用者認証】

- ログイン(利用者 ID とパスワード)、アクセス管理、IC カード、PIN コード、ワンタイムパスワード、多要素認証、セキュリティトークン、シングルサインオン、CAPTCHA

- 【生体認証技術】

- 静脈パターン認証、虹彩認証、声紋認証、顔認証、網膜認証、署名認証、本人拒否率、他人受入率

- 【公開鍵基盤】

- PKI( Public Key Infrastructure:公開鍵基盤)、ディジタル証明書(公開鍵証明書)、ルート証明書、サーバ証明書、クライアント証明書、CRL( Certificate Revocation List:証明書失効リスト)、OCSP、CA( Certification Authority:認証局)、GPKI( Government Public Key Infrastructure:政府認証基盤)、BCA( Bridge Certification Authority:ブリッジ認証局)

- 【情報セキュリティ管理】

- 情報セキュリティポリシに基づく情報の管理、情報、情報資産、物理的資産、ソフトウェア資産、人的資産(人、保有する資格・技能・経験)、無形資産、サービス、リスクマネジメント( JIS Q 31000 )、監視、情報セキュリティ事象、情報セキュリティインシデント

- 【リスク分析と評価】

- 機密性、完全性、可用性、情報資産台帳

- 【リスクの種類】

- 財産損失、責任損失、純収益の喪失、人的損失、リスクの種類(オペレーショナルリスク、サプライチェーンリスク、外部サービス利用のリスク、SNS による情報発信のリスクほか)、ペリル、ハザード、モラルハザード、年間予想損失額、得点法、コスト要因

- 【情報セキュリティリスクアセスメント】

- リスク基準(リスク受容基準、情報セキュリティリスクアセスメントを実施するための基準)、リスクレベル、リスクマトリックス、リスク所有者、リスク源、リスクアセスメントのプロセス(リスク特定、リスク分析、リスク評価)、定性的リスク分析手法、定量的リスク分析手法

- 【情報セキュリティリスク対応】

- リスクコントロール、リスクヘッジ、リスクファイナンシング、リスク回避、リスク共有(リスク移転、リスク分散)、リスク保有、リスク集約、残留リスク、リスク対応計画、リスク登録簿、リスクコミュニケーション

- 【情報セキュリティ継続】

- 緊急事態の区分、緊急時対応計画(コンティンジェンシープラン)、復旧計画、災害復旧、バックアップ対策、被害状況の調査手法

- 【情報セキュリティ諸規程】

- 報管理規程、機密管理規程、文書管理規程、情報セキュリティインシデント対応規程(コンピュータウイルス感染時の対応ほか)、情報セキュリティ教育の規程、プライバシポリシ(個人情報保護方針)、職務規程、罰則の規程、対外説明の規程、例外の規程、規則更新の規程、規程の承認手続

- 【情報セキュリティマネジメントシステム】

- ISMS 適用範囲、リーダシップ、計画、運用、パフォーマンス評価、改善、管理目的、管理策(情報セキュリティインシデント管理、情報セキュリティの教育及び訓練、法的及び契約上の要求事項の順守ほか)、ISMS 適合性評価制度、ISMS 認証、JIS Q 27001( ISO/IEC 27001 )、JIS Q 27002( ISO/IEC 27002 )、情報セキュリティガバナンス( JIS Q 27014 )

- 【情報セキュリティ組織・機関】

- 情報セキュリティ委員会、情報セキュリティ関連組織( CSIRT、SOC( Security Operation Center ))、サイバーセキュリティ戦略本部、内閣サイバーセキュリティセンター( NISC )、IPA セキュリティセンター、CRYPTREC 、JPCERT/CC 、コンピュータ不正アクセス届出制度、コンピュータウイルス届出制度、ソフトウェア等の脆弱性関連情報に関する届出制度、情報セキュリティ早期警戒パートナーシップ、J-CSIP(サイバー情報共有イニシアティブ)、JVN( Japan Vulnerability Notes )、ホワイトハッカー

- 【セキュリティ評価基準】

- 評価方法、セキュリティ機能要件、セキュリティ保証要件、保証レベル、JISEC( IT セキュリティ評価及び認証制度)、JCMVP(暗号モジュール試験及び認証制度)、PCIDSS、CVSS( Common Vulnerability Scoring System:共通脆弱性評価システム)、脆弱性検査、IT 製品の調達におけるセキュリティ要件リスト、ペネトレーションテスト、耐タンパ性

- 【人的セキュリティ対策】

- 組織における内部不正防止ガイドライン、情報セキュリティ啓発(教育、訓練、資料配付、メディア活用)、パスワード管理、利用者アクセスの管理(アカウント管理、特権的アクセス権の管理、need-to-know(最小権限)ほか)、ログ管理、監視

- 【技術的セキュリティ対策】

- クラッキング対策、不正アクセス対策、情報漏えい対策、マルウェア・不正プログラム対策(ウイルス対策ソフトの導入、ウイルス定義ファイルの更新ほか)、コンピュータウイルス検出手法(ビヘイビア法ほか)、出口対策、入口対策、多層防御、暗号処理、秘匿化、アクセス制御、脆弱性管理(OS アップデート、脆弱性修正プログラム(セキュリティパッチ)の適用ほか)、ネットワーク監視、ネットワークアクセス権の設定、侵入検知、侵入防止、DMZ(非武装地帯)、検疫ネットワーク、電子メール・Web のセキュリティ(スパム対策、SPF 、URL フィルタリング、コンテンツフィルタリング)、携帯端末(携帯電話、スマートフォン、タブレット端末ほか)のセキュリティ、無線 LAN セキュリティ、クラウドコンピューティングのセキュリティ、クラウドサービスのセキュリティ、電子透かし、ディジタルフォレンジックス(証拠保全ほか)

- 【セキュリティ製品・サービス】

- ウイルス対策ソフト、SIEM( Security Information and Event Management )、ファイアウォール、WAF( Web Application Firewall)、IDS( Intrusion Detection System:侵入検知システム)、IPS( Intrusion Prevention System:侵入防止システム)、UTM( Unified Threat Management:統合脅威管理)、SSL/TLS アクセラレータ、MDM( Mobile Device Management )

- 【物理的セキュリティ対策】

- RASIS( Reliability 、Availability 、Serviceability 、Integrity 、Security )、RAS 技術、耐震耐火設備、UPS 、二重化技術、ミラーリング、監視カメラ、セキュリティゲート、施錠管理、入退室管理、クリアデスク・クリアスクリーン、遠隔バックアップ、USB キー、セキュリティワイヤ

- 【セキュアプロトコル】

- IPSec 、SSL/TLS 、SSH 、HTTPS( HTTP over TLS )、WPA2

- 【認証プロトコル】

- SPF 、DKIM 、SMTP-AUTH 、OAuth 、DNSSEC 、EAP 、EAP-TLS 、PEAP 、RADIUS

- 【ネットワークセキュリティ】

- パケットフィルタリング、MAC アドレス( Media Access Control address )フィルタリング、認証サーバ、NAT( Network Address Translation:ネットワークアドレス変換)、IP マスカレード、VLAN 、VPN( Virtual Private Network:仮想私設網)、セキュリティ監視、OP25B 、ハニーポット、リバースプロキシ

- 【データベースセキュリティ】

- データベース暗号化、データベースアクセス制御、データベースバックアップ、ログの取得

- 【アプリケーションセキュリティ】

- Web システムのセキュリティ対策、セキュアプログラミング、脆弱性低減技術(ソースコード静的検査、プログラムの動的検査、ファジングほか)、パスワードクラック対策(ソルトほか)、バッファオーバフロー対策、クロスサイトスクリプティング対策、SQL インジェクション対策(エスケープ処理ほか)

膨大な数の用語を見てショックを受けてしまったかもしれませんが、それほど心配する必要はありません。

なぜなら、よく出る用語は限られているからです。

それを知るには、午前問題を数多く練習することをお勧めします。午前問題で出題される用語は、午後問題でも出題されることが多いからです。

つまり、午前問題を解いてよく出る用語を覚えることが、午後問題を解くための前提条件になるのです。

たとえば、この問題を解くには、以下の用語の意味を知っていれば OK です。どれも、午前問題でよく出題されるものです。

この問題に必要な午前問題で出題される知識

- SQL インジェクション攻撃

- Web アプリの入力欄に SQL の命令を注入( injection = 注入)し、それを DB サーバで実行させて、不正な操作を行うこと。

- DNS( Domain Name System )

- URL と IP アドレスを対応付けるプロトコル、およびそれを実現するサーバのこと。

- エスケープ処理

- プログラムで文字列を処理するときに、SQL や特定のプログラミング言語の命令と解釈される文字や記号を、別の文字や記号に置き換えて、それらの機能を無効にすること。

- アクセスログ

- サーバーを利用(アクセス)した記録(ログ)のこと。

- DMZ( De Militarized Zone = 非武装地帯)

- 社内ネットワークの中で、Web サーバやメールサーバなど、社外に公開するサーバを設置する場所のこと。

- WAF( Web Application Firewall )

- Web アプリケーションの脆弱性を突いた攻撃を遮断するために、Web サーバの前段階に配置する防御システムのこと。

冒頭の長い事例は斜め読みして、できるだけ早く設問にたどり着く

次に、短時間に午後問題を解く方法です。

午後問題は、様々な用語を散りばめた事例(架空の事例)であり、内容がとても長くなっています。この問題も「情報セキュリティ事故と対策」というタイトルが付けられた事例です。

冒頭部は、「自動車の販売代理店である A 社は ・・・」という書き出しで始まっています。事例だからです。ここから、長々とした事例の説明がありますが、それに惑わされてはいけません。どんどん時間が経過してしまうからです。

「時間が足りない」という受験者の多くは、事例の説明を丁寧に読み過ぎています。

以下に、この問題の冒頭部を示しますので、ざっと目を通してください。

ここから先は、問 1 を開いて、ざっと目を通してください

問 1

情報セキュリティ事故と対策に関する次の記述を読んで,設問 1 ~ 3 に答えよ。

自動車の販売代理店である A 社は,Web サイトで自動車のカタログ請求を受け付けている。Web サイトは,Web アプリケーションソフト(以下, Web アプリという) が稼働する Web サーバと,データベースが稼働するデータベースサーバ(以下,DB サーバという)で構成されている。Web サーバは A 社の DMZ に設置され,DB サー バは A 社の社内 LAN に接続されている。Web サイトの管理は B 氏が, A 社の社内 LAN に接続されている保守用 PC からアクセスして行っている。カタログ請求者は, Web ブラウザからインターネット経由で HTTP over TLS によって Web サイトにアクセスする。

- 〔カタログ請求者の情報の登録〕

- A 社では,次の目的で,カタログ請求者の情報を保持し,利用することの同意を,カタログ請求者から得ている。

- 情報提供や購入支援を行う。

- カタログ請求者が別のカタログを請求したいときなどに,登録した電子メールアドレスとパスワードを使用してログインできるようにする。

同意が得られたときは,氏名,住所,電話番号,電子メールアドレス,パスワード,購入予定時期,購入予算,希望車種などの情報を, Web アプリに入力してもらい,データベースに登録している。パスワードはハッシュ化して,それ以外の情報は平文で,データベースに格納している。 A 社では,カタログ請求者から要求があったときにだけ,データベースからそのカタログ請求者の情報を消去する運用としている。

- 〔カタログ請求者への対応〕

- A社では,カタログ請求者へのカタログ送付後の購入支援を,データベースに登録されている情報を基に,電子メールと電話で行っている。

- 〔情報セキュリティ事故の発生〕

- ある日, A 社の社員から, “A 社のカタログ請求者一覧と称する情報が,インターネットの掲示板に公開されている” と B 氏に連絡があった。公開されている情報を B 氏が確認したところ,データベースに登録されている情報の一部であったので,自社のデータベースから情報が流出したと判断して上司に報告した。B 氏は上司からの指示を受けて, Web サイトのサービスを停止し,情報が流出した原因と流出した情報の範囲を特定することにした。

- 〔情報セキュリティ事故の原因と流出した情報の範囲〕

- B 氏の調査の結果,Web アプリに SQL インジェクションの脆弱性があることが分かった。そのことから B 氏は,攻撃者が looks_one インターネット経由で SQL インジェクション攻撃を行い,データベースに登録されているカタログ請求者の情報を不正に取得したと推測した。 Web サーバとデータベースではアクセスログを取得しない設定にしていたこともあり,流出した情報の範囲は特定できなかった。そこで,データベースに登録されている全ての情報が流出したことを前提に, A 社では,データベースに登録されている全てのカタログ請求者に情報の流出について連絡するとともに,対策を講じることにした。

- 〔情報セキュリティ事故を踏まえたシステム面での対策〕

- B 氏は、今回の情報セキュリティ事故を踏まえたシステム面での対策案を,表 1 のようにまとめた。

| 目的 | 対策 |

|---|---|

| SQL インジェクション攻撃からの防御 |

|

| 情報流出リスクの低減 |

|

| 情報流出の原因と流出した情報の範囲の特定 |

|

長々とした事例の説明を見て、頭の中が混乱してしまった人は、冷静になってください。

これは、「事例に意見を述べよ」という問題ではありません。「設問に答えよ」という問題です。

ですから、冒頭の事例の説明は斜め読みして、できるだけ早く設問にたどり着くようにしてください。それが、短時間に午後問題を解く方法です。

いきなり設問から始めたら午後問題にならないので、冒頭に事例の説明があるのです。

そのため、問題によっては、事例の説明をほとんど読まなくても、設問が解ける場合があります。この問題は、その好例でしょう。

こう言っては、出題者に甚だ失礼ですが、事例の説明はオマケのようなものです。

すべて選択問題なのだから、消去法で答えを絞り込む

こうして、設問にたどり着いたら、どうするか?

基本情報技術者試験は、すべて選択問題なので、消去法で解いてください。正解を選ぶのではなく、誤りと思われる選択肢を消すのです。

消去法には、うっかり間違いを防止する効果もあります。すべての選択肢に○、△、×、?を付けて評価すれば、後で見直しをしなくて済むという効果もあり、短時間に午後問題を解く方法の一助となります。

自分の知識を総動員して、誤りかどうかを判断してください。

もしも、自分の知らないことが書かれていたら、常識的に考えて、誤りかどうかを判断してください。

基本情報技術者試験には、滅多にヒッカケ問題が出題されないので、裏をかかずに、素直な判断をしてください。

それでは、設問を解いてみましょう。

【設問 1 】

- 〔情報セキュリティ事故の原因と流出した情報の範囲〕

- B 氏の調査の結果,Web アプリに SQL インジェクションの脆弱性があることが分かった。そのことから B 氏は,攻撃者が looks_one インターネット経由で SQL インジェクション攻撃を行い,データベースに登録されているカタログ請求者の情報を不正に取得したと推測した。

解答群

- ア

- 攻撃者が,DNS に登録されているドメインの情報をインターネット経由で外部から改ざんすることによって、カタログ請求者を攻撃者の Web サイトに誘導し, カタログ請求者の Web ブラウザで不正スクリプトを実行させる。

- イ

- 攻撃者が, インターネット経由で DB サーバに不正ログインする。

- ウ

- 攻撃者が, インターネット経由で Web アプリに, データベース操作の命令文を入力することによって、データベースを不正に操作する。

- エ

- 攻撃者が, インターネット経由で送信されている情報を盗聴する。

設問 1 は、本文中の下線 ① にある「 SQL インジェクション攻撃」とは何か、という問題です。

- ア

- 「DNS( Domain Name System )の改ざん」は、SQL インジェクション攻撃とは無関係なので × です

- イ

- 「DB サーバに不正ログイン」は、少し SQL に関係する感じがするので △ にしておきましょう

- ウ

- 「データベース操作の命令文を入力して不正に操作」は、正に SQL インジェクション攻撃であり ○ です

- エ

- 「盗聴」は、SQL インジェクション攻撃とは無関係なので × です

このような消去法を行って、ウを選びます。実際の正解もウです。

【設問 2 】

表 1 中のに入れる対策として最も適切な答えを, 解答群の中から選べ。

| 目的 | 対策 |

|---|---|

| SQL インジェクション攻撃からの防御 |

|

| 情報流出リスクの低減 |

|

| 情報流出の原因と流出した情報の範囲の特定 |

|

設問 2 は、問題に示された表 1 の空欄a 、b 、c に入る適切な対策は何か、という問題です。

表 1 を見ると、

空欄 a には「 SQL インジェクション攻撃からの防御」という目的に対する対策が入り、

空欄 b には「情報流出リスクの低減」という目的に対する対策が入り、そして、

空欄 c には「情報流出の原因と流出した情報の範囲の特定」という目的に対する対策が入る

ことがわかります。

それぞれの対策を、消去法で選択肢から選んでみましょう。

【設問 2 の空欄 a 】

- ア

- Web アプリへの入力パラメタには, Web サーバ内のファイル名を直接指定できないようにする。

- イ

- Web サーバのメモリを直接操作するような命令を記述できないプログラム言語を用いて, Web アプリを作り直す。

- ウ

- Web ページに出力する要素に対して, エスケープ処理を施す。

- エ

- データベース操作の命令文の組立てを文字列連結によって行う場合は、連結する文字列にエスケープ処理を施す。

- ア

- 「ファイル名の直接指定」は、SQL インジェクション攻撃とは無関係なので × です

- イ

- 「メモリの直接操作」も、SQL インジェクション攻撃とは無関係なので × です

- ウ

- 「エスケープ処理」は、SQL インジェクション攻撃の対策の 1 つですが、「 Web ページに出力する要素に対して」という部分が不適切に感じられるので △ にしておきましょう

- エ

- 「データベース操作の命令文で連結する文字列にエスケープ処理を施す」は、ウよりも SQL インジェクション攻撃の対策として適切です

このような消去法を行って、エを選びます。実際の正解もエです。

【設問 2 の空欄 b 】

- ア

- カタログ請求者の情報の適切な保管期間を定め, カタログ請求者の同意を得た上で, 保管期間を過ぎた時点でデータベースから消去する。

- イ

- カタログ請求者の情報を, カタログ送付後に直ちに, データベースから消去する。

- ウ

- カタログ請求者へ送付する電子メールにディジタル署名を付ける。

- エ

- データベースに登録されている情報を定期的にバックアップする。

- ア

- 「保存期間を過ぎた時点でデータベースから消去」は、情報流出リスクの低減になるので ○ です

- イ

- 「カタログ送付後に直ちにデータベースから消去」は、情報流出リスクの低減になりますが、利用者へのサービスが著しく低下してしまい、アより不適切な感じがするので △ にしておきましょう

- ウ

- 「電子メールにディジタル署名を付ける」は、情報流出リスクの低減と無関係なので × です

- エ

- 「情報を定期的にバックアップ」も、情報流出リスクの低減と無関係なので × です

このような消去法を行って、アを選びます。実際の正解もアです。

【設問 2 の空欄 c 】

- ア

- Webサイトの管理に使用する保守用 PC は, 必要なときだけ起動する。

- イ

- Web サーバと DB サーバにインストールするミドルウェアは、必要最低限にする。

- ウ

- Webサーバと DB サーバのハードディスクのデフラグメンテーションを, 定期的に行う。

- エ

- データベースへのアクセスログを取得する。

- ア

- 「保守用 PC を必要なときだけ起動」は、情報流出の原因と範囲の特定に無関係なので × です

- イ

- 「インストールするミドルウェアを必要最低限にする」も、情報流出の原因と範囲の特定に無関係なので × です

- ウ

- 「デフラグメンテーション」は、この用語の意味(断片化を解消するという意味です)がわからなかったら ? にしておきましょう

- エ

- 「アクセスログ」は、情報流出の原因と範囲の特定に利用できる情報なので ○ です

このような消去法を行って、エを選びます。実際の正解もエです。

【設問 3 】

B 氏は上司から,表 1 にまとめた対策案だけで十分なのか検討せよとの指示を受けた。そこで,社外のセキュリティコンサルタント会社に相談したところ, ” Web アプリに脆弱性がないか調査をした方がよい” と助言され, Web アプリの一部について脆弱性の調査を依頼した。その結果,クロスサイトスクリプ ティングの脆弱性が存在することが判明した。また, ” Web アプリの他の部分 にも脆弱性があることが疑われるので,Web アプリ全体の調査を行うとともに,新たな対策を講じた方がよい” と助言された。新たな対策として適切な答えを,解答群の中から選べ。

いよいよ、最後の設問 3 です。やや長い説明文が追加されていますが、早い話が「 Web アプリの脆弱性の対策となるものは何か?」という問題です。

- ア

- DB サーバを,Web サーバと同じく,DMZ に設置する。

- イ

- 不正な通信を遮断するために,WAF ( Web Application Firewall ) を導入する。

- ウ

- Web サーバを増設して冗長化した構成にする。

- エ

- 保守用 PC のログインパスワードには英数字及び記号を使用し,推測が難しい複雑なものを設定する。

- ア

- 「 DB サーバを DMZ に設置する」は、危険が増すことになるので × です

- イ

- 「 WAF を導入する」は、正に Web アプリの脆弱性の対策となるものなので ○ です

- ウ

- 「 Web サーバの増設」は、Web アプリの脆弱性の対策とは無関係なので × です

- エ

- 「ログインパスワードを複雑なものにする」は、Web アプリの脆弱性の対策とは直接関係しないので × です

このような消去法を行って、イを選びます。実際の正解もイです。

最後に、午後問題の効果的な学習方法をアドバイスさせていただきます。それは、自分流の解説ノートを作ることです。

もしも、自分が誰かに選択肢の選び方を説明するとしたら、どのようにするかを考えて、それをノートに書くのです。

「問題文と対応させれば選べる」

「消去法で絞り込めばこれが残る」

「常識的な判断をすればこっちだ」

といったことを書いてください。

この方法で学習すれば、徐々に午後問題を解くコツがつかめるはずです。

それでは、またお会いしましょう!

label 関連タグ

免除試験を受けた 74.9% の方が、科目A免除資格を得ています。

※独習ゼミは、受験ナビ運営のSEプラスによる試験対策eラーニングです。

基本情報 プログラミング 言語の選択と学習方法|午後問題の歩き方

update

基本情報のサンプル問題で Python の基礎知識をチェック | 午後問題の歩き方

update

「基本情報 の Python ってどんな感じ?」を解説|午後問題の歩き方

update

矢沢久雄さんが執筆! 午後 プログラミング 問題対策の参考書「速習言語」を刊行しました!!

update

こうすりゃ解ける! 2019年度秋期 (令和元年度) 基本情報技術者試験の午後問題を徹底解説

update

こうすりゃ解ける! 2019年度春期 (平成31年度) 基本情報技術者試験の午後問題を徹底解説

update

こうすりゃ解ける! 2018年度秋期 (平成30年) 基本情報技術者試験の午後問題を徹底解説

update

午後問題の歩き方 | 試験1週間前にやるべき午後問題の知識チェック (チェックシート付き)

update

午後問題の歩き方 | Java プログラミング問題の楽勝パターン(2)オブジェクト指向

update

午後問題の歩き方 | Java プログラミング問題の難易度(1)Java基本構文

update

『プログラムはなぜ動くのか』(日経BP)が大ベストセラー

IT技術を楽しく・分かりやすく教える“自称ソフトウェア芸人”

大手電気メーカーでPCの製造、ソフトハウスでプログラマを経験。独立後、現在はアプリケーションの開発と販売に従事。その傍ら、書籍・雑誌の執筆、またセミナー講師として活躍。軽快な口調で、知識0ベースのITエンジニアや一般書店フェアなどの一般的なPCユーザの講習ではダントツの評価。

お客様の満足を何よりも大切にし、わかりやすい、のせるのが上手い自称ソフトウェア芸人。

主な著作物

- 「プログラムはなぜ動くのか」(日経BP)

- 「コンピュータはなぜ動くのか」(日経BP)

- 「出るとこだけ! 基本情報技術者」 (翔泳社)

- 「ベテランが丁寧に教えてくれる ハードウェアの知識と実務」(翔泳社)

- 「ifとelseの思考術」(ソフトバンククリエイティブ) など多数