わかりやすいゼロトラスト入門|研修コースに参加してみた

今回参加したコースは わかりやすいゼロトラスト入門 です。

コロナ禍でテレワークが普及する一方で、セキュリティインシデントも発生しています。 そこで彗星のように注目されているのが「ゼロトラスト」です。 何より名前がキャッチーです!

「ゼロ」という言葉から、これまでのセキュリティの常識を覆すような銀の弾丸を想像してしまいます … が、そんな前印象は見事に吹っ飛びました。

なお、このコースはいつでも受講できる「いつでも動画」のコーナー(動画契約企業のみ視聴可能)で公開されているコースです。

では、どのような内容だったのか、レポートします!

コース情報

| 想定している受講者 | セキュリティに関する基礎知識を持っていることが望ましい |

|---|---|

| 受講目標 |

|

講師紹介

このコースの講師は、セキュリティマネジメント、つまり企業内セキュリティで登壇の多い 村上 博 さんです。

ゼロトラストとは

「ゼロ」というキャッチーな言葉に引っ張られて、斬新な概念に見えますが、ゼロトラストとは何なのでしょうか。 解説いただきました。

- NIST (米国国立標準技術研究所)がコロナの真っ只中の 2020 年 8 月に公開した文書 Zero Trust Architecture が原典

- ガイドラインのようなものなので、実装はない

- ゼロトラストの背景: リモートやクラウドなどが増え、組織内外の境界区別が難しくなった

- 境界防御 というネットワークを内部と外部でわけるセキュリティでは足りない

- ファイアウォールの設置、 LAN 、 VPN からのアクセスであっても信頼できない

- 日本政府でもゼロトラスト適用のガイドラインを 2022 年 7 月に公開

- 規模に関わらず、ネットワーク経由で何かを行う企業はすべてが対象

確かに VPN を使っていても、侵入されてしまったという事件が、コロナ禍で相次ぎましたね。

なお、「ゼロ」がつくので、これまでのセキュリティを否定しているような印象を受けますが、村上さんは「あくまで 過信しない 」という意味とのことでした。 キャッチーな言葉の割りに中身が違いますね … 。

ゼロトラストの仕組み

では、ゼロトラストとはどんなことをすることなのでしょうか。 仕組みを紹介いただきました。

- 情報資産ごとにアクセスポリシーを決めて、それを運用する

- 3 つの要素が必要(独特な用語)

- PDP (Policy Decision Point) : アクセスポリシー

- PE (Policy Engine) : アクセスポリシーに基づきアクセス要求を自動で認証

- PA (Policy Administrator) : アクセスポリシーの設定や更新を管理

- ネットワークだけでなく、アプリケーションも信頼しない

- PEP (Policy enforcement point) がサンドボックス(隔離された場所という意味 ex. 仮想環境 / コンテナ etc.)で検査テスト

- もし何らかマルウェアに感染しても隔離されているので他に伝染さない

- ユーザも信頼しない

- 認証だけでなく、認可とアカウンティング(利用ログ収集のこと)も必要

- AAA 制御 と呼ばれる (Authentication / Authorization / Accounting)

- 認可は認証された人ができることを決める

- 万能者を作らず、権限はできるだけ最小限に

- 多要素認証 (MFA: Multi-Factor Authentication ) を使用

- 認証は最小単位のセッションで行う

- 認証だけでなく、認可とアカウンティング(利用ログ収集のこと)も必要

ガイドラインなだけに抽象度が高いと思って調べてみると、ゼロトラストが注目されるきっかけにもなった Google の BeyondCorp にわかりやすい動画がありました。

上記の動画で簡単に説明されていたのが、厳密なユーザ・端末認証をもとにルールエンジンが判断、 proxy 経由で情報資産にアクセスできるというやり方でした。

ゼロトラストの実装 7原則と8つの技術

先ほどは Google の例でしたが、実装の方法は各社変わります。 そこで、どういうことが実装できているとゼロトラストと言えるのか、ポイントを説明いただきました。

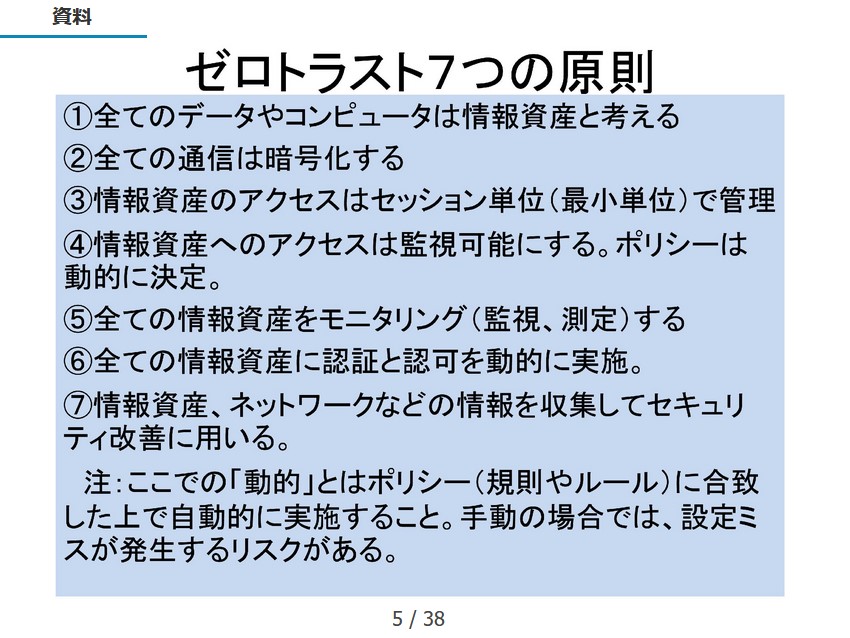

- 7 原則 (理想であり完全実装は難しい)

- すでに実装済みのものもあるので、チェックリストとして使う

- 動的(自動)に行うところがポイント

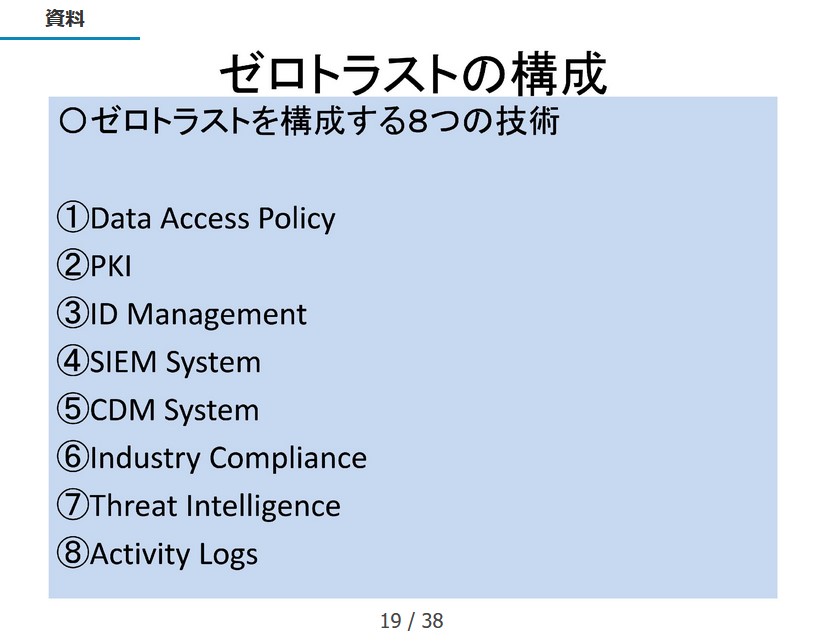

- ゼロトラストを支える 8 つの技術

- 原則と同じく、すでに実現している技術も多い

- 一番基礎となるのがアクセス管理 ( ICAM : Identify Credential and Access Management)

- クラウドで言う IAM

- この 8 つの技術では Data Access Policy と ID Management に相当

- なかなか実現が進んでいないもの

- SIEM (System Security Information and event management)

- アクセスログや認証エラーログなどを収集 -> 分析 -> 攻撃や不正を検知

- Threat intelligence

- サイバー攻撃手法や脆弱性情報を収集 -> 分析

- SIEM (System Security Information and event management)

実現できているものもあるので、確かにチェックリストのように使うというのは、よいやり方ですね。

ただし、ログ収集は面倒そうです。 ファイルやディレクトリ、アプリケーションなど情報資産ごとのログは取れても、それをユーザごとの利用データに変えるにはひと手間必要です。 ログ取れないものもあるだろうし … 。

最後に、村上さんから「ゼロトラストを実装したとしても絶対破られないというわけではありません。」ということを強調いただきました。 ゼロトラストにはどういう攻撃が考えられるか、紹介いただき、コースは修了しました。

まとめ

コロナ禍で注目を集めるゼロトラストについて、その概要をわかりやすく紹介いただきました。 ガイドラインなだけに抽象度が高いお話でしたが、注目された背景、何をするものなのか、的確に抽出いただいたので、「ゼロ」という言葉に振り回されず理解できました。

実現するには、なかなか難しいものも含まれていますが、ゼロから構築する訳ではないということがわかり、社内セキュリティのチェックリストやロードマップとして使うのが一番良さそうです。

ゼロトラストが気になる情報システム部門の方や、社内のシステム管理者にはとてもオススメのコースでした!

SEプラスにしかないコンテンツや、研修サービスの運営情報を発信しています。