無線LAN (Wi-Fi) の仕組みと構築|研修コースに参加してみた

今回参加したコースは 無線 LAN (Wi-Fi)の仕組みと構築 です。

スマートフォンやタブレットが普及し、読者の皆様の中にも家庭内無線 LAN を設定する機会が多いのではないでしょうか。 そんな方はテレワークが一気に進んだため、回線や無線 LAN ルータの見直しもされたことと思います。

そうすると、「最大の通信速度は出ない」「 802.11ac を使えば、電子レンジを動かしても大丈夫」などなど、表面上の知識が入ります。 そして、ついつい知ったような感覚になってしまいます。

このコースでは、そういった表面上の知識の裏付けとなる仕組みがわかります! … というよりも、企業の無線 LAN 環境の構築にあたったり、 IT / 情報システム部門としてテレワークを支えるには、そういった知識では到底不十分であることを痛感させられるものでした。 無線 LAN は「沼」かも知れません。

では、どのような内容だったのか、レポートします!

もくじ

コース情報

| 想定している受講者 | 「ネットワークの全体像を学ぶ」を受講していると望ましい |

|---|---|

| 受講目標 |

|

講師

コースの講師はネットワークのカテゴリで登壇の多い Gene さんです。

「ネットワーク技術をわかりやすく解説する」ことを目標にフリーのインストラクタ、テクニカルライターとして活動中。

2000 年よりメールマガジン、 Web サイト「ネットワークのおべんきょしませんか?」を開設。 2003 年には CCIE Routing & Switching を取得し、 2003 年 8 月に独立。

今日の内容を軽く紹介いただいてコースがスタートしました。

- 無線 LAN の仕組みは複雑

- このためこのコースでは 2 つを紹介

- つながる仕組み

- データ送信の仕組み

- 無線 LAN は額面上の速度が出ない。 その理由を解説

- 無線 LAN + 有線との組み合わせがほとんど。 その構築ポイントを紹介する

- 無線 LAN のセキュリティ

無線 LAN ( Wi-Fi ) とは

まずは無線 LAN の仕組みや特徴など簡単に紹介いただきました。

- 転送の仕組み

- イーサネットのヘッダではなく Wi-Fi ヘッダがつく

- 電波をブロードキャスト

- 該当の MAC アドレスをもった機器が応答

- イーサネット(有線 LAN )と組み合わせ構築することが多い

- 特徴

- ケーブルを敷設しなくてよい

- 実際の速度(スループット)を考慮する

- 電波が悪い、電波が届かない

- 干渉機器の有無(電子レンジなど)

- 空間中に電波をブロードキャストするので、傍受が簡単 = セキュリティが大事

- 壁も抜ける

- 認証とデータの暗号化が必須

改めて、 “ブロードキャストしている” と言われると怖いですね。

無線 LAN の構成

無線 LAN は 3 つの要素から構成されます。

- ステーション: 無線 LAN で通信する機器

- MAC アドレスで識別

- 2 つのステーションが必要

- クライアントステーション(スマートフォンや PC の無線 LAN インターフェイス)

- アクセスポイントステーション(有線、クライアントを中継)

- ヘッダの付替えを行う

- 無線媒体

- RF という周波数を使う

- 無線 LAN で利用する周波数帯の電波を RF (Radio Frequency : RF) と呼ぶ

- 2.4 GHz などの電波周波数

- RF という周波数を使う

- ディストリビューションシステム

- 複数のアクセスポイントステーションを繋ぐ

- 有線でつなぐことが多い

- 無線でつなげるメッシュもある(高価)

SSID とは

無線 LAN では SSID (Service Set IDentifier) が使われます。

- 無線 LAN で通信するデバイスの論理的な グループ を示す識別子

- アクセスポイントの識別子と説明されることがあるが、それは間違い

- アクセスポイントとクライアントステーションは共通の SSID を利用して通信を行う

- ステーション同士の通信形態のことを サービスセット という

- 現在は BSS と ESS の 2 つが中心

- BSS (Basic Service Set)

- 1 台のアクセスポイントを中心としたネットワーク

- BSSID: アクセスポイントを識別するための MAC アドレス

- ESS (Extended Service Set)

- 複数のアクセスポイントによるネットワーク

- カバーできる範囲が広くなる

- 各アクセスポイントで共通の SSID を設定する

- アクセスポイントがカバーする領域をオーバーラップ(重複)させて、ローミング(アクセスポイントの切り替え)可能にする

SSID = 完全にアクセスポイントの ID と考えていたのですが、間違いでした。 家族に訂正しなければ … 。 それはそれとして、なぜ “サービスセット” という名前になったのでしょうか。 ネットワークを “サービス” と言う文化からですかねぇ。

無線 LAN の主な規格

ある程度、用語を確認したところで、ここからは深掘りします。

まずは、無線 LAN の規格です。

- IEEE802.11 ワーキンググループで規格化

- インターフェイスの間で IP パケットを電波に載せる

- 規格内容

- データリンク層~物理層

- インターフェイスを探す

- 周波数を指定する

- 0 1 のビットを変調して電波にする

- 規格名称

- IEEE802.11 から IEEE802.11ax まである

- IEEE802.11ax は 2021 年に策定され、論理上は 9.6 Gbps のスピード

- 高速化された規格を採用していても速度は製品によって異なるため注意

- IEEE802.11 から IEEE802.11ax まである

- 変調方式は数学と物理の世界

- 付加的な規格もある

- IEEE802.11i がセキュリティ規格(後述)

Wi-Fi とは

- 規格の解釈が製品ベンダによって変わっていた

- このため Wi-Fi アライアンスという業界団体ができ、規格ができた

- 無線 LAN の規格の呼称として IEEE802n や ac と言っても一般にはわかりにくい

- Wi-Fi と呼ぶようになり IEEE802.11 と互換がある

- IEEE802.11n = Wi-Fi4

- IEEE802.11ac = Wi-Fi5

- IEEE802.11ax = Wi-Fi6

規格の解釈が変わって、標準団体ができるのは、なかなか W3C / WHATWG の関係のようで趣がありますね。

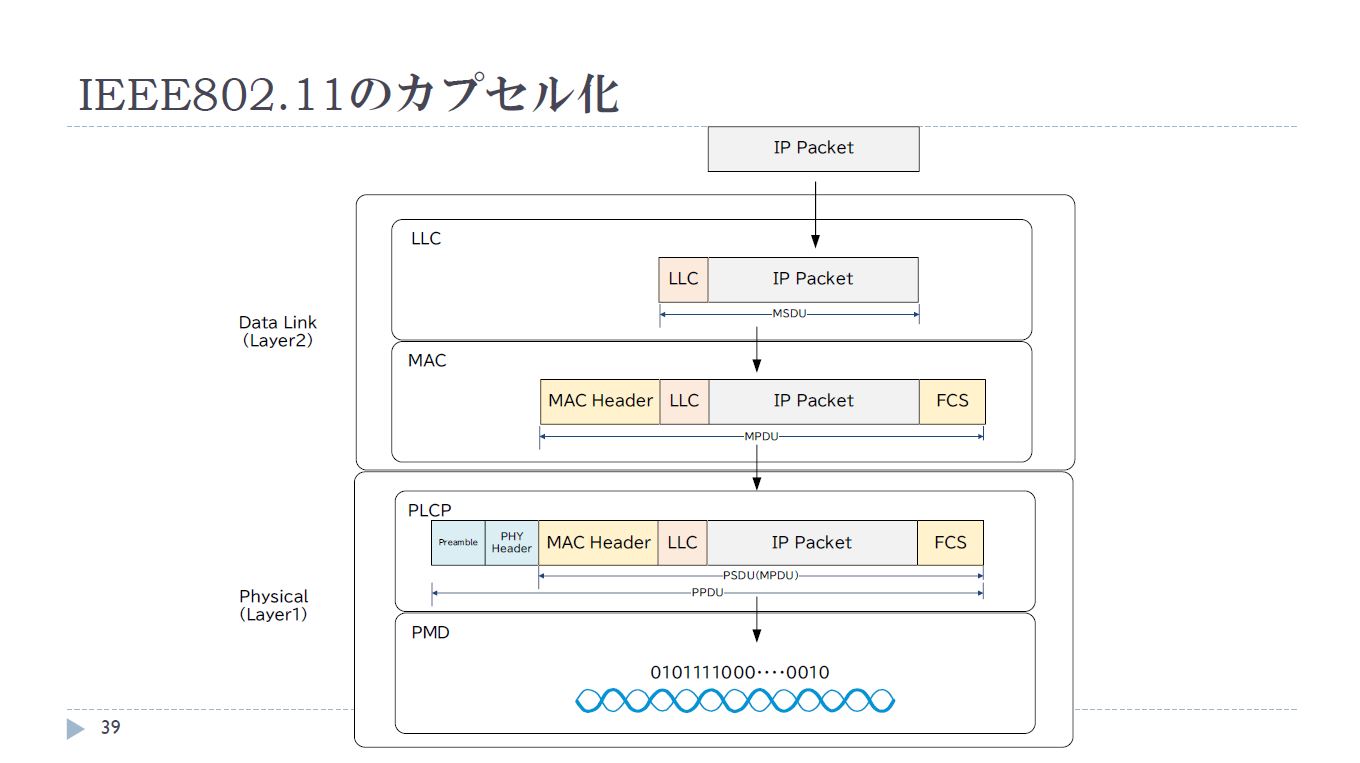

無線 LAN の通信の仕組み

続いて、繋がる仕組みを深掘りしましょう。

- このコースではデータリンク層の仕組みのみを解説

- データ変調は触れない

- CSMA/CA 方式を使ってデータ伝送をしている

- カプセル化を繰り返し複雑になる

- たくさんのヘッダをつける

- たくさんのヘッダをつける

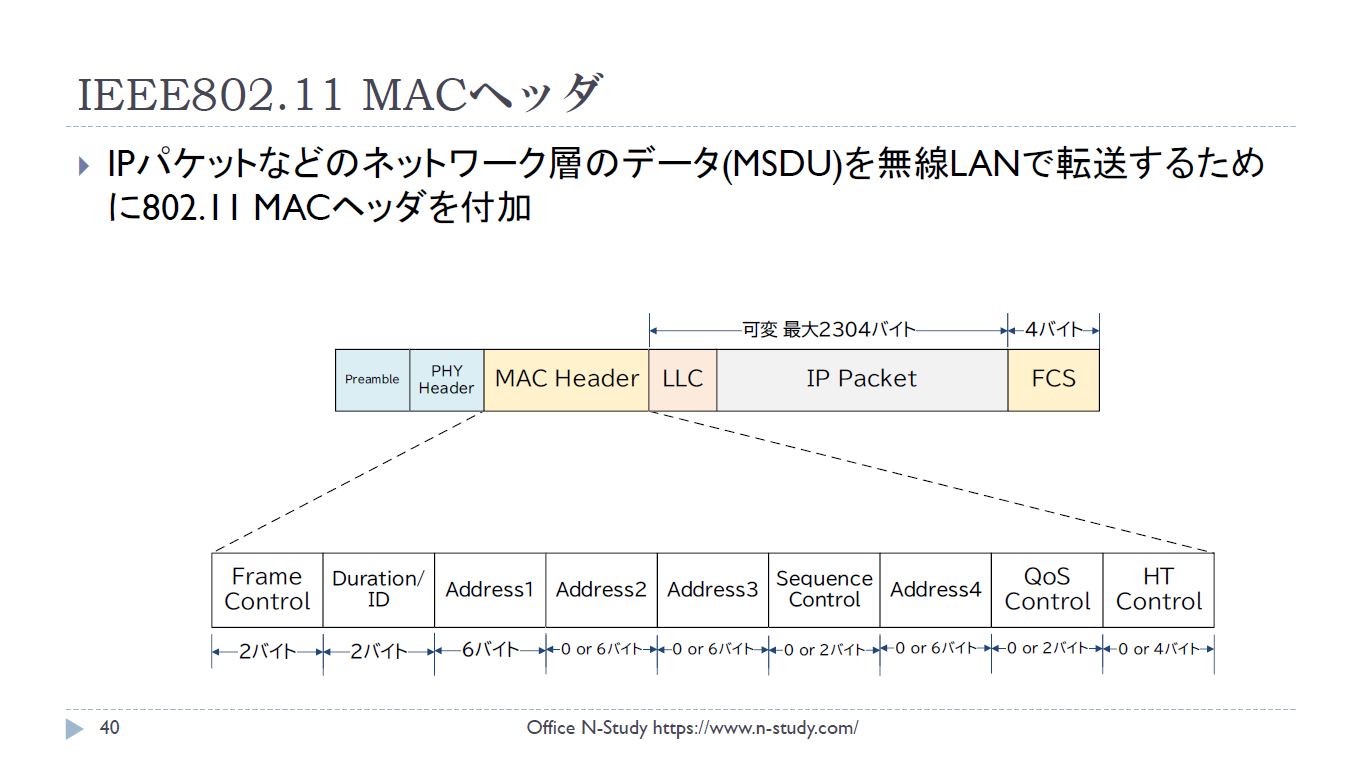

- この中の MAC ヘッダで送信元 / 送信先を指定

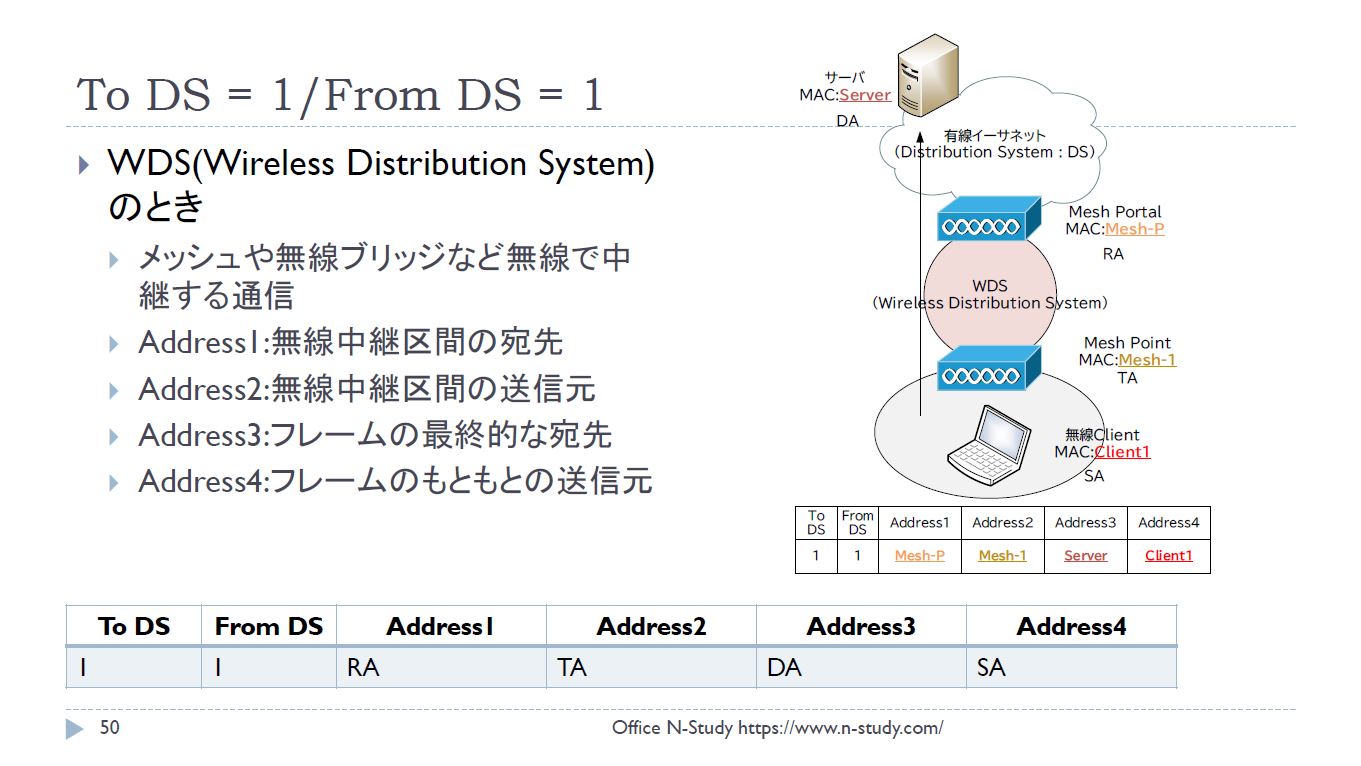

ここでは Address1 ~ 4 を詳しく紹介いただきました。

MAC アドレスの指定

- 最大 4 つの指定の仕方がある

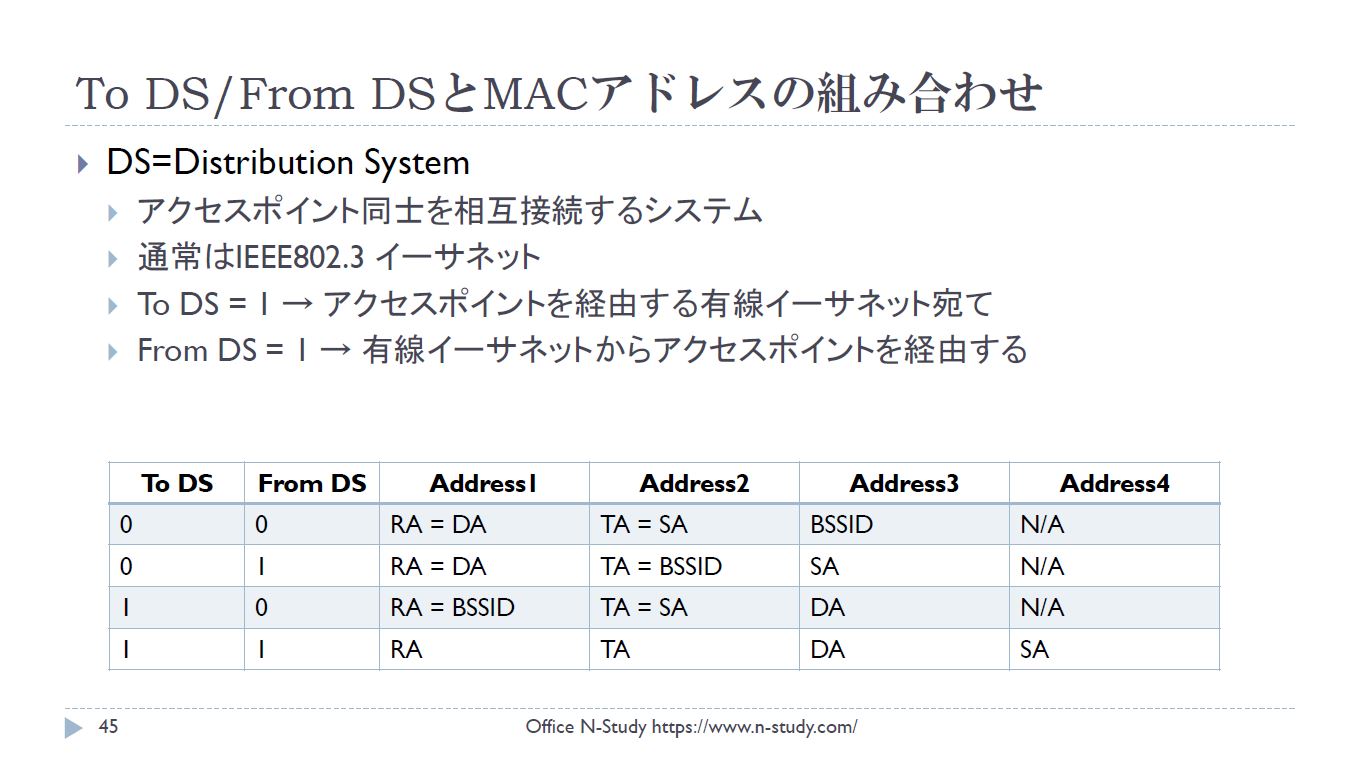

- To DS / From DS で指定

- address1 ~ address4 の MAC アドレス

- SA (Source Address) 送信元アドレス: 有線デバイスになることもある

- DA (Destination Address) 宛先アドレス: 有線デバイスになることもある

- TA (Transmitter Address) 送信機アドレス: 無線区間で送信している無線デバイスの MAC アドレス

- RA (Receiver Address) 受信機アドレス: 無線区間で受信する無線デバイスの MAC アドレス

- BSSID (Basic Service Set Identifier): アクセスポイントの MAC アドレス

- To DS / From DS で指定

- To DS = 0 / From DS = 0 など有線無線で動的に変わる

- ex. To DS = 0 / From DS = 0 の場合

- 無線区間だけで完結する通信

- Address1 〜 3 を使用

- 例

- ノート PC → アクセスポイント (AP) のとき

- Address1: AP の MAC アドレス

- Address2: クライアントの MAC アドレス

- Address3: AP の MAC アドレス

- 無線 AP → ノート PC のとき

- Address1: クライアントの MAC アドレス

- Address2: AP のMAC アドレス

- Address3: AP のMAC アドレス

- ノート PC → アクセスポイント (AP) のとき

- ex. To DS = 1 / From DS = 1 の場合

- これがメッシュ

- アクセスポイント同士が無線

動的に変わるというところが、さらに複雑にしますね。

通信までの流れ

アドレスの指定までわかったところで、アソシエーション(接続)までの順番を紹介いただきました。

- スキャニング

- SSID などを認識する

- アクセスポイントからビーコンを受け取る

- SSID を発信しないアクセスポイントもある -> アクセスポイントにリクエストを送る

- ジョイニング

- どのアクセスポイントを選ぶか決める( ESS で繋がるケースが多い)

- 電波状況などで判断

- 認証

- オープン認証もしくは WEP 認証

- 一般にイメージされる認証ではない = 通信を確立するだけ

- オープン認証は、ただ MAC アドレスを通知し通信できるようになっただけ(今はほとんどがこの認証)

- WEP 認証では WEP キーが同じか判断する(脆弱なので今はほとんど使われていない)

- オープン認証もしくは WEP 認証

- アソシエーション

- アソシエーションのあとに WPA の認証が行われる

TCP などの 3 Way ハンドシェイク以上に手続が多い印象です。 スマートフォンで Wi-Fi 接続する際、少し待たされる感覚があるのはこの影響なのですね。

CSMA/CA

つながったところで、今度はデータ伝送の仕組みを追っていきましょう。

- 複数のステーションが同時にデータを伝送すると衝突してしまう

- CSMA/CA (IEEE802.11 WLAN) を使う

- 無線は衝突を検知できないので、衝突しないようにする。 ただし衝突しないことを保証していない

- ACK を行い必ず受信したことを確認する

- CSMA/CA

- 衝突しないように調整する

- 電波の利用状況を確認する (キャリアセンス)

- 利用されていたら予約して待機

- 電波が空いていてもすぐに送信しない (疑似ランダムバックオフ)

- 他のステーションが使うかもしれない

- ランダム時間待つ

- 送るデータの間隔を制御する (IFS)

- ACK の場合は間隔を短くし、 ACK の受信確認を優先

- 電波の利用状況を確認する (キャリアセンス)

- この調整をしている間にスループットがせいぜい半分になってしまう

- 複数クライアント / 低速クライアントがいると、さらに低速化する

- 送る IP パケットに対してヘッダをたくさんつけて ACK があるので時間がかかる

- 11 Mbps なら 6.4 Mbps ぐらいしか伝送できない

- 衝突しないように調整する

これが理想値との違いを生んでいた原因かと納得しました。 これはもう避けられない構造上の問題ですね。

社内の有線 LAN との統合

企業のオフィスにおいて通信は無線 LAN だけでは完結することは少なく、イーサネットの有線 LAN に繋げて、社内サーバにも繋ぐことが大半です。

イーサネットとの繋ぎ方を紹介いただきました。

- アクセスポイントを有線 LAN に接続

- アクセスポイントは、有線 LAN と Wi-Fi のブリッジングを行う

- アクセスポイントから無線 LAN クライアントの MAC アドレスを有線 LAN の L2 スイッチに登録

- アクセスポイントが有線と無線のヘッダを変換する

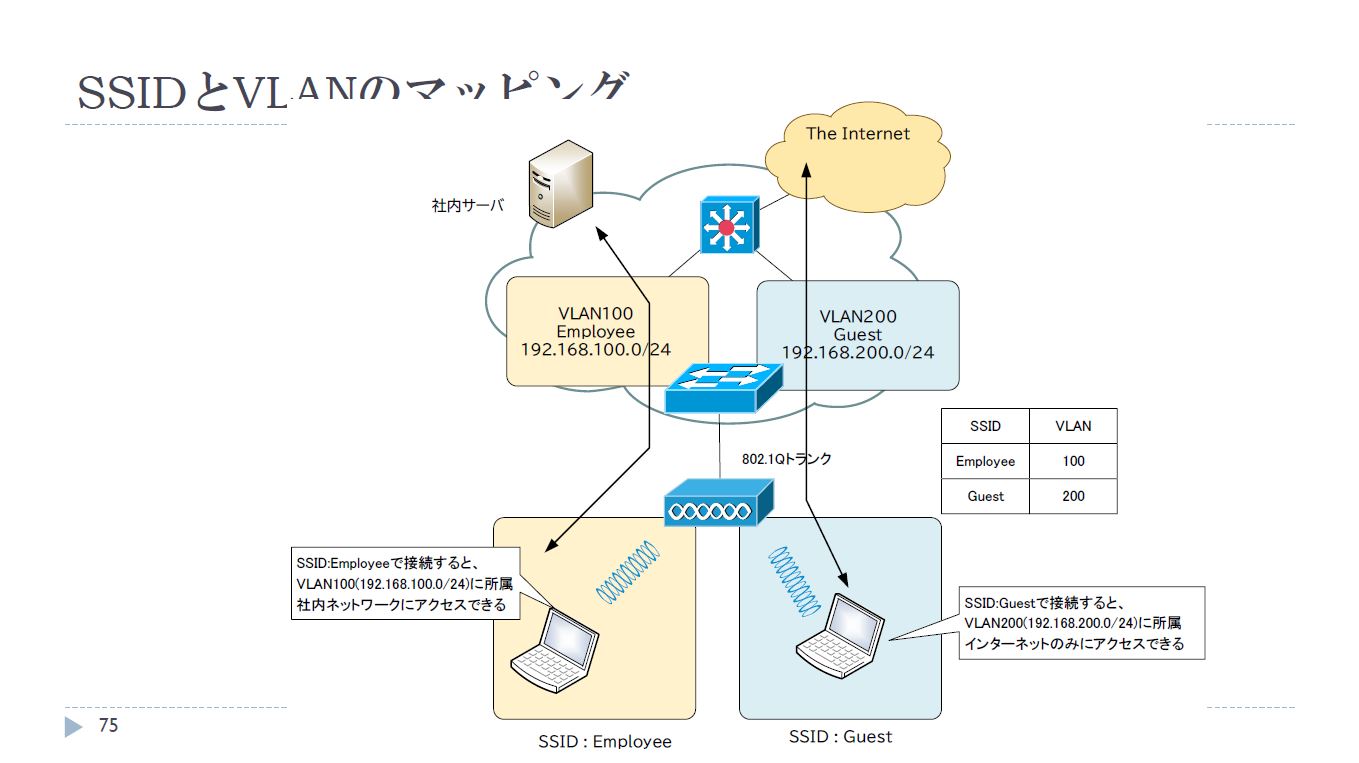

- SSID と VLAN とをマッピングすると無線 LAN クライアントを制御しやすくする

なるほど、 VLAN で無線を分けてしまえば、 LAN の設定が適用しやすくなりますね。

無線 LAN のセキュリティ

最後に、無線 LAN のセキュリティです。 冒頭にも説明されたように電波をブロードキャストしているため傍受が簡単です。 リスクと対策を紹介いただきました。

- 無線 LAN のリスク

- データの盗聴 / 改ざん

- 電波の傍受が簡単

- 不正アクセス

- アクセスポイントの詐称も簡単

- データの盗聴 / 改ざん

- 対策

- 暗号化 / 改ざんチェック(完全性)

- 盗聴されても解読させない、改ざんされていたらわかる

- 認証

- MAC アドレス偽証などを許さず正規のユーザのみを無線 LAN に接続する

- IDS

- 不正なアクセスポイントを追加させない

- 暗号化 / 改ざんチェック(完全性)

続いて、対策として前掲の無線 LAN セキュリティの規格、 IEEE802.11i やプロトコルを解説いただきました。

- 無線 LAN のセキュリティ規格

- 初期は WEP (IEEE802.11)

- WEP キーを共通で使う -> 漏れるとアウト

- 後継となる IEEE802.11i は策定が長引き Wi-Fi アライアンスがサブセットとして WPA を策定

- 現在は WPA3 ( 2018 年~)が定義された( Wi-Fi6 で定義)

- 初期は WEP (IEEE802.11)

- 無線 LAN セキュリティ規格で決められていること

- 暗号化方式( TKIP 、 CCMP など)の実装を決めている

- ex. WPA は TKIP の実装が必須、 CCMP は任意、 WPA2 は TKIP の実装は任意、 CCMP が必須 など

- 暗号化方式で決められていること

- 暗号化アルゴリズム / 認証 / 完全性 それぞれで実装しているプロトコルを定義

- CCMP が今の標準的な暗号化方式

- 暗号化は AES

- 認証は PSK 認証 or 802.1X 認証

- PSK 認証はいわゆる “パーソナル” -> ユーザ名 / パスワード認証など

- 802.1X 認証が “エンタープライズ” -> 権威サーバによる認証

- 完全性は CCM

- WPA3 に採用されている暗号化方式は GCMP-256

とにかく似たような略語( EAP, WPA, WEP などなど)が多く混乱したのですが、 Gene さんに順を追って説明いただいたので、なんとか理解できました(実はコースの解説はもっと深かったのですが … )。

まとめ

無線 LAN (Wi-Fi) の仕組みと構築方法を学びました。 無線 LAN は普段の生活で一番使っているので、用語を知っているつもりが、その仕組みも含め、知らなすぎました。 有線とは伝送方法が根本から異なる仕組みですし、何より略語を見ても、何を略したものなのか本当にわかりませんでした。

ノート PC 、スマートフォン、タブレットとデバイスが多様化、さらにテレワークが普及したため、無線 LAN の知識、特にセキュリティの知識は重要になっています。 また構築案件も増加中です。 これから案件に携わるネットワークエンジニアの方、テレワーカーのセキュリティをリードする情報システム部門の方々には、とてもオススメのコースでした!

label SEカレッジを詳しく知りたいという方はこちらから !!

IT専門の定額制研修 月額 28,000 円 ~/ 1社 で IT研修 制度を導入できます。

年間 670 講座をほぼ毎日開催中!!

SEプラスにしかないコンテンツや、研修サービスの運営情報を発信しています。