サイバーセキュリティの最前線を学ぶ! ~今すべきセキュリティ対策とは~|SEカレッジ ウェビナーレポート

本日のテーマは、「サイバーセキュリティの最前線を学ぶ! ~今すべきセキュリティ対策とは~」です。

このテーマを日本でも数少ないホワイトハッカーである 阿部 ひろきさんに講演いただきました。

セキュリティ最前線、ホワイトハッカーというビビットな言葉から、映画の題材にもされそうな奇想天外なハッキングの手口、クールな防御策のような話を想像したのですが、意外や意外、大変失礼ながら「とても地味な対策」が中心でした。

ですが、それこそがホワイトハッカーらしい矜持だったのです!

「セキュリティは予算豊富な大企業だけがやればいいのでしょ」と思っているトップを動かしたい方や、限られたリソースでいい感じに効くセキュリティ対策をお探しの方には必見です !!

合同会社ビーエルケー・スミス代表執行社員 CEO / 一般社団法人 IT キャリア推進協会 技術顧問 / 株式会社デジタルハーツ セキュリティラボ技術顧問

現在は北海道在住。 地元では剣道・居合道の指導も行う。

20 年以上にわたる情報セキュリティ業界の経験と現在も第一線の現場に立ち続けるノウハウにより技術支援と教育を行う。 ホワイトハッカー認定資格 CEH (Certified Ethical Hacker : Ethical は “倫理的な” という意味) 取得。

主な著書

ホワイトハッカー入門(インプレス刊)

Linux サーバセキュリティの対策とポイント (ソフトバンククリエイティブ刊)

入門講座 UNIX (ソフトバンククリエイティブ刊)

Linux サーバセキュリティの対策とポイント (ソフトバンククリエイティブ刊)

もくじ

今、日本で起きているサイバー攻撃の実態について

―― 今日のウェビナーは阿部さまのご講演のあと、質疑応答という形式で進めます。

では、阿部さま、よろしくお願いします。

ハッカーではなく単なる犯罪者による攻撃が増加

こうした脅威に関するレポートから読み取れる傾向として、攻撃者の目的そのものの変化が挙げられます。

従来は、組織に保管されている情報を自分たちの組織の利益のために盗み出す、いわゆる産業スパイや諜報組織による攻撃、あるいは自分たちの力を誇示するために攻撃を行う、いわゆるハクティビストによる攻撃がメインでした。

最近の傾向では、インターネットなどネットワークを介して行うサービスが普及したため、単なる犯罪者が簡単に利益を得る目的でサイバー攻撃をするようになっています。

もちろん、従来型の攻撃がなくなったわけではありません。 主に国家的な諜報機関、それからイラク、北朝鮮、中国、ロシアといった国からの攻撃が、より組織的に大胆に行われるようになってきています。

こうして見ると、組織と個人とも同じような攻撃が行われ、組織やサービスの規模の大小を問わず、サイバー攻撃を受けることが当たり前になったことがわかります。 つまり、ネットワークに接続して、さまざまなサービスを享受する側、もしくはサービスを提供する側は、サイバー攻撃の対策が必須になりました。

これから企業がすべき対応と対策とは

では、ここからは対策の話をします。

基本的には 2 つです。

一つが、「専門的で高度なスキルを持った人材」の育成、支援です。 育成が間に合わない場合は、アウトソースも視野に考えるべきでしょう。

そして 2 つめとして、一番大事なのが、「危機意識の共有と個人のセキュリティレベル向上」です。 まず、自分たちが今、触れているネットワークというサービスがどのような危険を孕んでいることを正しく知ること。 そして、それに対して個人のレベルでしっかり適切な対策をすることが必要です。

そのため、組織ではセキュリティポリシーが非常に重要になります。 そしてセキュリティポリシーは作って終わりではなく、守られなければ意味がありません。 ただ現在はコンサルタントや社内の専任担当者が作ったセキュリティポリシーをエンドユーザに押し付けているのが現状です。 これをエンドユーザレベルが守りやすいように工夫して見直すことが必要です。

これからこの 2 つを詳しく説明します。

情報セキュリティ人材は圧倒的に不足している

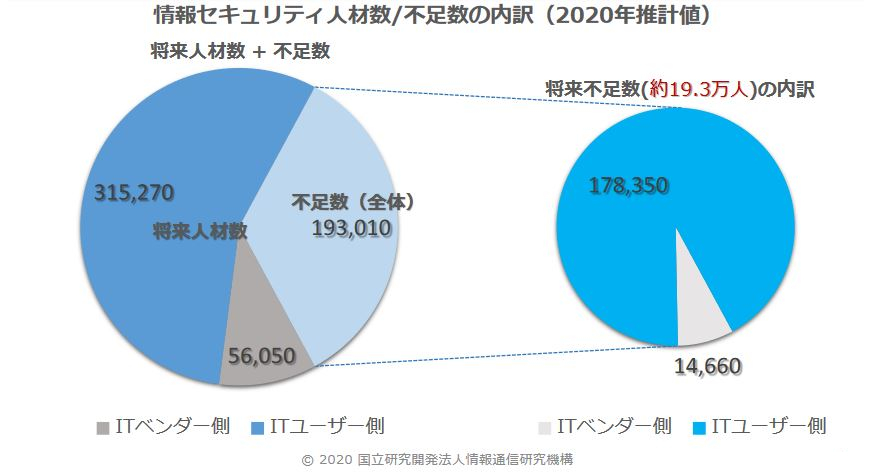

IPA の資料で見ると、情報セキュリティの人材の不足は如実に現れています。 またベンダー企業とユーザー企業を比較すると、主にユーザー企業側の不足がわかります。

国も手を拱いているわけではなく、各関係省庁において、さまざまな人材育成のための施策を行い、頑張っているのですが、現状でも上記のような状態です。

そう言っている間にも、ユーザー企業におけるセキュリティの重要性は、さらに増します。 このため、企業でも高度な専門人材を育成する必要があります。 IPA から「セキュリティ人材育成ガイド」が公開されているので参考にするとよいでしょう。

また、その育成も時間がかかるので、本当に高度な部分はアウトソースしたとして、その高度な専門人材とのつなぎ役として、企業の中に業務内容とセキュリティをしっかり理解した上で適切に推進する人材が求められています。

エンドユーザー層がセキュリティホール?

続いては、エンドユーザー層への取り組みです。

特に、個人も組織もマルウェアによる被害が多発しています。 攻撃者がマルウェアを使う目的は、攻撃の基点にすることです。

逆に言えば、この最初の基点となるマルウェアを防げれば、その後の侵害にならない攻撃がたくさんあります。 そして、エンドユーザーの失敗をなくせば emotet など流行しません。

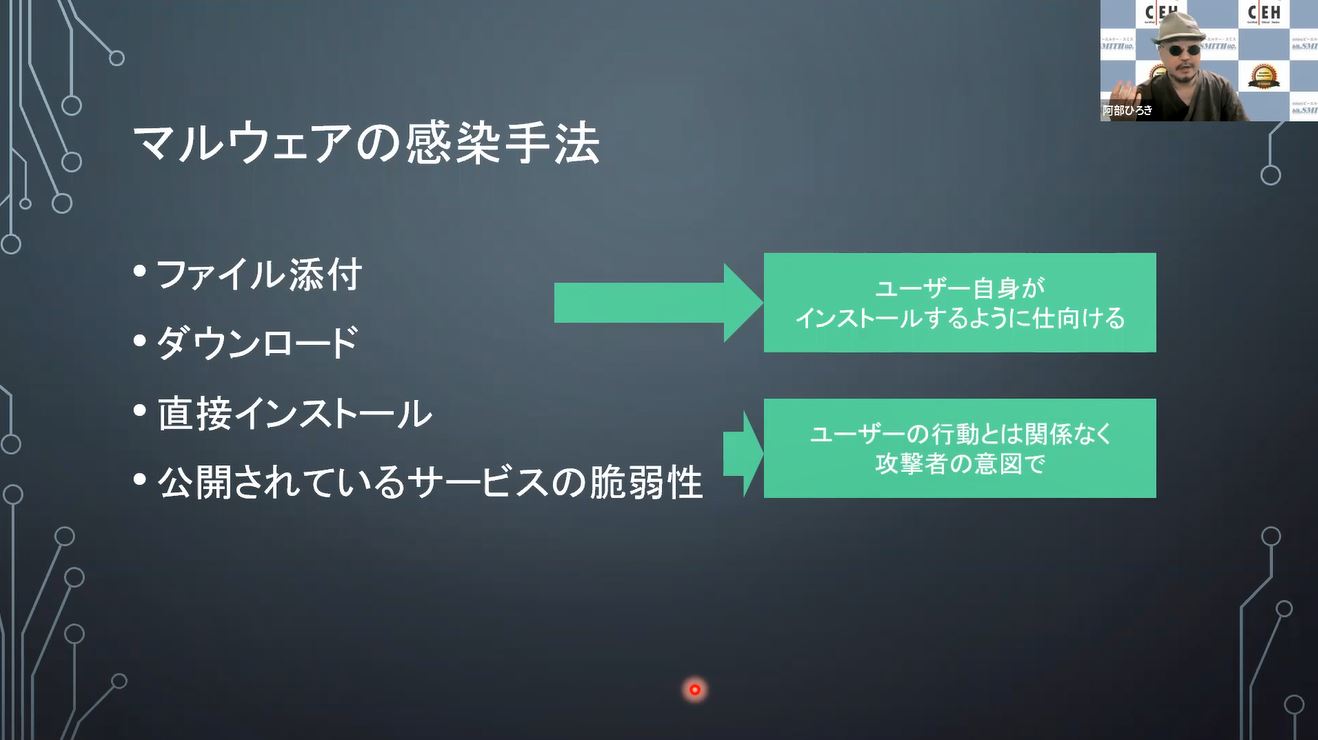

マルウェアの感染ルートは、

- 「ファイル添付」

- 「ダウンロード」

- 「直接インストール」

- 「公開されているサービスの脆弱性」

根本的にはこの 4 種類しかありません。

では、対応策として何が考えられるのか。

真っ先に挙がるのが、アンチウイルスソフトとフィッシングの検知ツールですが、ただし、これらの過信は禁物です。 これらで見つけられるのは、攻撃性が低く、攻撃者のスキルが低いようなものばかりです。 例えば emotet は暗号化してアンチウイルスをパスしてきます。

ですので、これを入れておけば対策としては大丈夫とは絶対に思わないで、あくまでエンドユーザーの危機意識が先と考えてください。

また、標的型攻撃ではターゲットを絞り、十分情報収集を行った上で、取引先を名乗ったり、場合によっては、アドレス帳に入っている人からのメールという風に見せかけてメールを送ってきます。 メールの送信元を偽装することは、簡単にできます。 とは言え、添付ファイルやダウンロードに関しては、ユーザーが何かしない限り、何も起きません。

つまり、いくら組織側でセキュリティ対策を頑張っても、ユーザーの注意力いかんで簡単に侵害されてしまいます。

最後となりますが、このウェビナーのタイトルから最新攻撃への対策を期待されているところ、原始的な対策ばかりを紹介しましたが、やはり日本に一番足りてないのはこのエンドユーザの危機意識だと考えています。

乗り物を乗るのに道路交通法が必要なのと同じなように、ネットワークに接続するなら情報セキュリティのルールを守る必要があるのです。

まとめ

最新のサイバー攻撃からその対策まで、国内でも数少ないホワイトハッカーである 阿部 ひろき さんに解説いただきました。

講演中もお話のあった病院の被害や頻発する標的型攻撃のニュースがでる一方、無意識的に「官公庁、大企業、大規模サービス向けだから、ウチはそこまで対策の必要はないかな」と思っていました。 これはかなり甘い認識だということを痛感しました。

その中で、手っ取り早く対策できるのが、エンドユーザーのセキュリティ意識を上げながら、セキュリティポリシーを守りやすくするという提案は、確かにコスト的にも見合ったものですね。

派手なクラッキングとそれに対するクールな対策ではなく、地味でも実効性の高い提案にするところが、ホワイトハッカーの矜持なのかも知れません。

SE カレッジ ウェビナーは旬のテーマをもとに継続して開催しています。 ぜひご参加下さいませ!

label SEカレッジを詳しく知りたいという方はこちらから !!

IT 専門の定額制研修 月額 28,000 円 ~/ 1 社 で IT 研修制度を導入できます。

年間 900 講座をほぼ毎日開催中!!

SEプラスにしかないコンテンツや、研修サービスの運営情報を発信しています。

まず、今、日本で起きているサイバー攻撃の実態について見てみましょう。

IPA が毎年発表している「情報セキュリティ 10 大脅威の 2022 年度版」から上位 3 位をピックアップしました。

個人では、フィッシングによる個人情報の詐取、ネット上の誹謗中傷デマ、そしてメールや SMS (ショートメッセージサービス)を使った脅迫詐欺といったお金を要求するものです。

組織では、トップのランサムウェアに続き、標的型攻撃による機密情報の窃取、サプライチェーンの弱点を悪用した攻撃です。

最近ではランサムウェアによる病院の被害がニュースになっていますが、ランサムウェアで比較的多いのは、データを暗号化して使えない状態にして、データを使いたいならお金を払えというものです。

組織の中の 2 番目にある標的型攻撃は、不特定多数に攻撃をばらまくのではなく、ターゲットを決めて、ターゲットの情報を収集して、ターゲットに合ったメールを作ったり、もしくはその脆弱性を調べて攻撃する手法です。 その場合、必ずターゲットに対する情報収集が行われ、最近では、公開情報の中から情報を収集するテクニックが使われているのが特徴です。

3 つ目のサプライチェーンの弱点を悪用した攻撃は、ターゲットではなく、ターゲットのサプライチェーンの中にある取引企業やチェーンの弱いところをつく攻撃です。