WAN とインターネットの違い ~ WAN の構築 研修コースに参加してみた

今回参加したコースは WAN とインターネットの違い ~ WAN の構築 です。

実はこのコースに参加するまでは、ネットワークエンジニアの仕事は漠然と「ルータでルーティングテーブルを設定する」ぐらいのイメージしか無かったのですが、、、このコースに参加して、そんなイメージは吹っ飛び、これは深淵の領域だと、まざまざと感じました。ネットワークエンジニアの皆さま、本当にスイマセンスイマセン。。

書籍などでは、 LAN の構築と並んで、しれっと WAN の構築が紹介されていますが、そんなことはありません、何倍もの知識が必要とされ、例えるなら Web アプリケーションの開発がプログラミングの総合格闘技なら、 WAN の構築はネットワークの総合格闘技と感じました。

総合格闘技なだけに、解説量も範囲もハンパないのですが、このコースで必要となるものはザッとおさえられました!

では、どんな内容だったのかレポートします!

もくじ

コース情報

| 想定している受講者 |

|

|---|---|

| 受講目標 |

|

講師

この「参加してみた」レポートでは久々のご登場となる Gene さんです。

このコースとテーマとなっていることも、はじめは「 WAN とインターネットの違いがわからなかった」ということからでした。たしかに、 LAN と LAN を繋ぎ合わせたものがインターネットと習ったので、 WAN との違いはなんでしょうか?

このコースの目的

自己紹介とあわせて、今回のコースの狙いを紹介いただきました。

- 広域の拠点間のネットワーク構築方法

- イーサネット

- インターネット VPN

- IPSec を使う

ご用意いただいたスライドの枚数は、ナント 110 ページ!!

ものすごい情報量だったので、このレポートでは Gene さんにご説明いただいたことを割愛しながら進めます。あしからずご了承くださいませ。

ネットワークのおさらい

まずはネットワークを分類しながら、 WAN / LAN / インターネットの違いを探ります。

ネットワークの分類

- プライベートネットワーク(クローズドネットワーク)

- 企業内や家庭内など限られたユーザしか使わない

- 限られたユーザしか利用させないようにする対策が重要

- インターネット(オープンネットワーク)

- 43.8 億人のユーザ

- 悪意を持っているユーザもいる

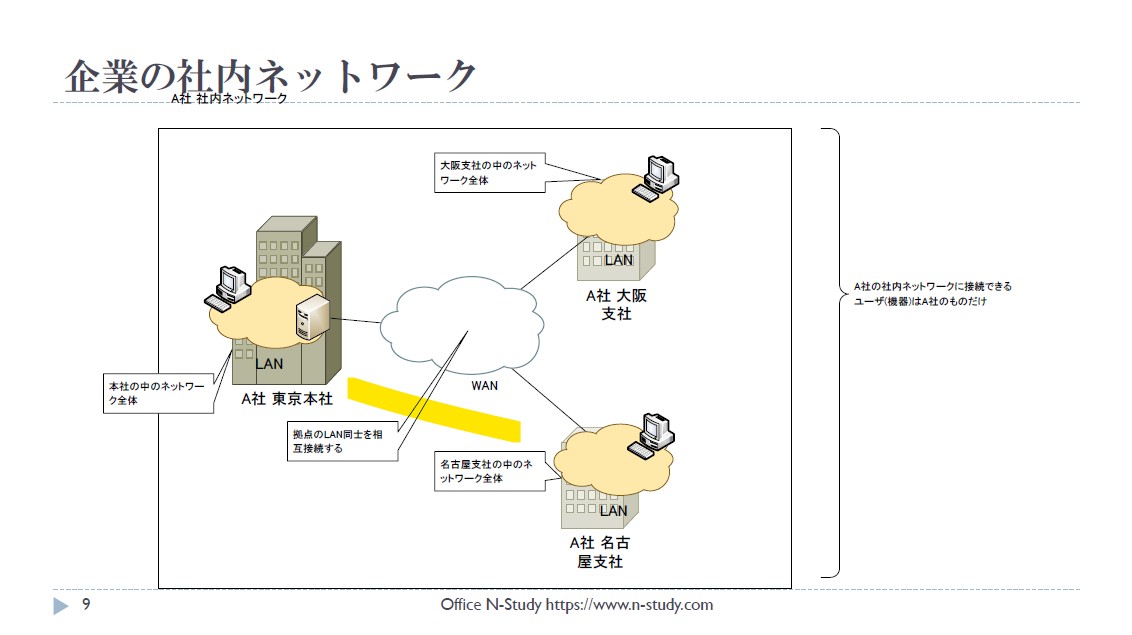

企業内ネットワーク

- LAN と WAN で構築する

- LAN 拠点内のネットワーク

- 自前で構築する

- 通信費用はかからない

- WAN 拠点同士のネットワーク

- 自前で構築できない (キャリアのサービスを使う)

- 利用料金がかかる

- LAN 拠点内のネットワーク

- ネットワークは利用ユーザが増えるほど価値が上がる

- プライベートネットワークからインターネットを使う

- ただしセキュリティ対策が必要

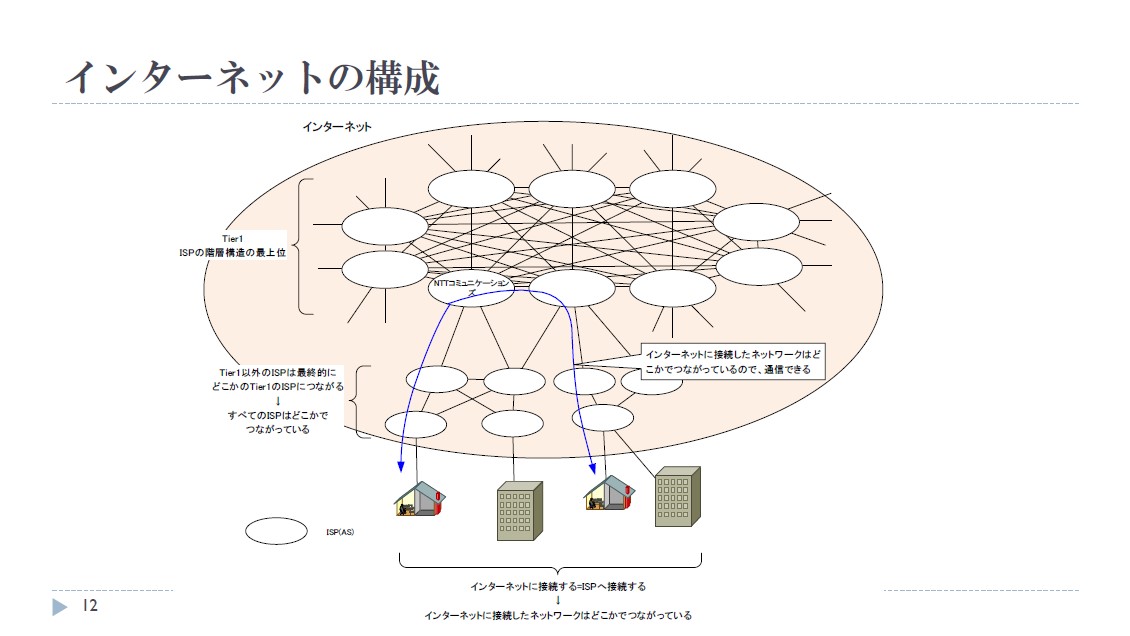

インターネット

- ISP ( Internet Service Provider ) 同士でネットワークを接続

- トップドメインが Tier 1 (日本では NTT コム)

- ISP と契約してインターネットに繋ぐ

- 固定回線 ( FTTH [光] など) とモバイル回線

- 公衆ネットワークからインターネットに繋ぐ

- 店舗など

- ユーザ登録すらいらないこともある = インターネットユーザは特定できない

- ISP 間のネットワーク接続方法

- AS 番号を取得する

- BGP ( Border Gateway Protocol ) を使う

- かなり難しいプロトコル

- インターネット≠ WAN

- WAN で繋げているのは自社の別拠点

- インターネットで繋げているのは世界中のユーザ

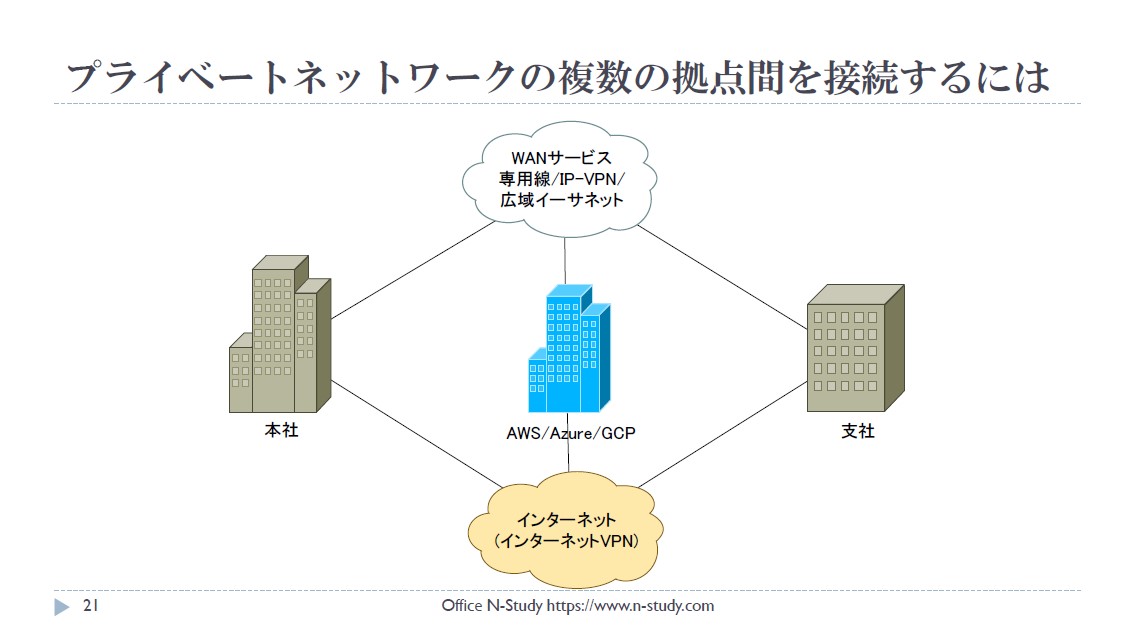

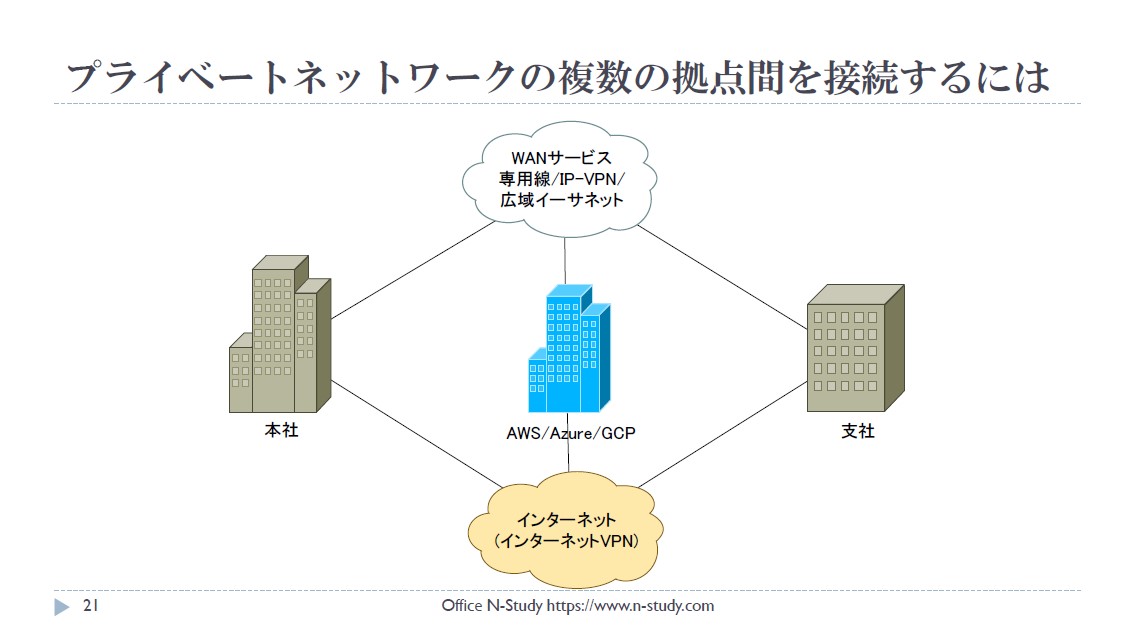

WAN 構築方法(拠点間の接続)

- WAN サービスとインターネット VPN を組み合わせて使うことが多い

- インターネット VPN をバックアップとして使うことが多い

- クラウドへの接続方法は 2 つ

- インターネット VPN を使う

- 専用線を使う

- 違い

- 自前でやるか (インターネット VPN ) 、任せるか ( WAN サービス) の違い

WAN サービス

具体的に 代表的な WAN サービスについて掘り下げていきます。

- WAN サービスの種類

- 専用線

- IP-VPN

- 広域イーサネット(いちばん多い)

- WAN の接続方法

- ポイントツーポイント

- 拠点どうしを 1 対 1 で接続 ( 2 拠点ならこの方式)

- フルメッシュ

- 複数の拠点をそれぞれ相互に直接接続

- 専用線でフルメッシュを実現しようとするとコストが跳ね上がる

- 回線数はN拠点で N (N – 1) / 2

- パーシャルメッシュ

- 重要な拠点のみメッシュ接続

- フルメッシュよりもコストをおさえて、重要な拠点間のパフォーマンスと信頼性を確保する

- ハブ&スポーク(スター)

- 本社拠点の間だけ接続する

- 接続のコストをおさえる

- 本社以外の拠点間の通信は、いったん本社を経由

- ポイントツーポイント

専用線

- 企業の拠点間をあたかも 1 本の専用のケーブルで接続しているかのように扱うことができる

- ポイントツーポイント接続

- 専用線の特徴

- 通信速度が保証され可用性も高い

- 1 本の専用ケーブルで接続されているのと同等

- サービスの可用性が高い

- ただしコストが高くなってしまいがち

- レイヤ 1 の WAN サービス

- 物理信号がそのまま伝わっていくとみなせる

- IP パケットを専用線上に送り出すにはレイヤ 2 プロトコルでカプセル化

- アクセス回線としての用途もある

- 通信速度が保証され可用性も高い

IP-VPN

- 企業のたくさんの拠点間を効率よく接続するためによく利用する WAN サービス

- イメージは「巨大なルータ」

- IP-VPN の特徴

- メッシュ型の WAN サービス

- コストをなるべくおさえるための、ハブ&スポークトポロジをとることが多い

- IP-VPN では、拠点をつなぎこむだけで、すべての拠点間で直接通信可能

- たくさんの拠点を効率よく相互接続できる

- レイヤ 3 の WAN サービス

- ユーザの拠点から送り出された IP パケットを送り届ける

- ユーザ側のルーティングの設定が簡単

- IP-VPN が契約ユーザのすべてのネットワークのルート情報を保持している

- ユーザ側のルーティングテーブルを細かく作る必要がない

- デフォルトルートがあれば OK

- メッシュ型の WAN サービス

広域イーサネット

- 企業のたくさんの拠点間を効率よく接続するためによく利用する WAN サービス

- イメージは「巨大なレイヤ 2 スイッチ」

- 広域イーサネットの特徴

- イーサネットインタフェースで接続できる

- 広域イーサネットはイーサネットインタフェースで接続可能

- 高価なシリアルインタフェースは必要ない

- ルータでなくてもいい

- 拠点をまたがって 1 つのネットワークにもできる

- ただし、あまりやらないほうがいい(余計なトラフィックががんがん流れる)

- 広域イーサネットはイーサネットインタフェースで接続可能

- レイヤ 2 の WAN サービス

- 拠点から送り出されたイーサネットフレームがそのまま届く

- ユーザ側のルーティングを自由に設定できる

- 自分でやらなくてはならないということの裏返しでもある

- ルーティングの設定の手間をかけたくないなら IP-VPN のほうがいい

- イーサネットインタフェースで接続できる

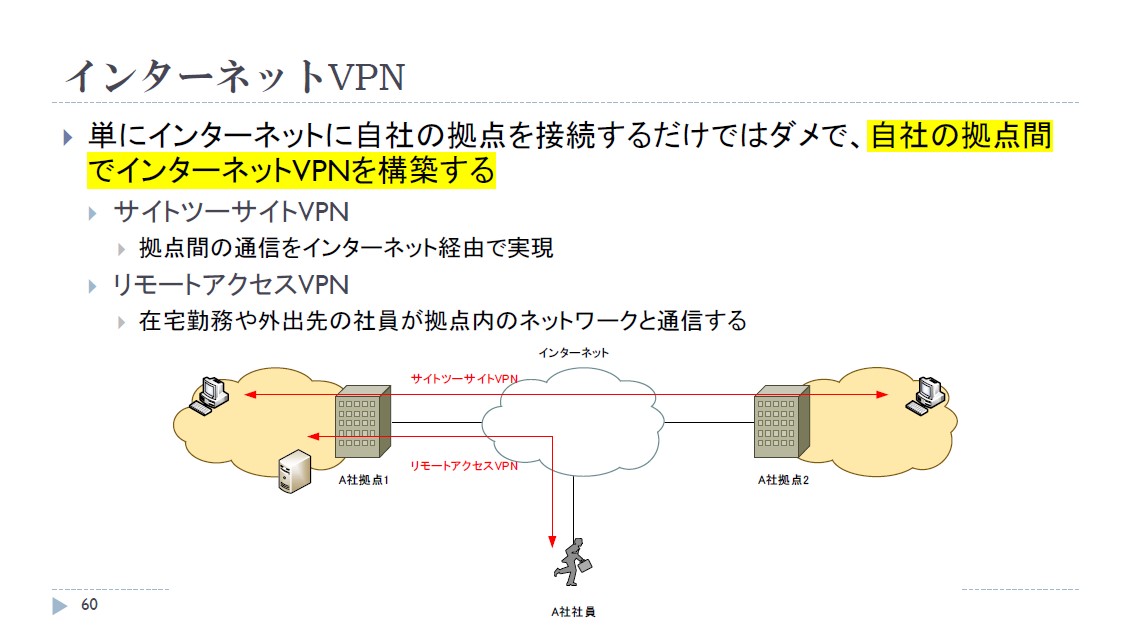

インターネット VPN とは

拠点間を接続するためのインターネット VPN について、その仕組みを学びます。

- VPN とは

- さまざまなユーザが共用しているネットワークを専用のプライベートネットワークのように扱うための技術

- インターネット VPN は VPN の一つ

- 仕組み:転送するデータに VPN 用のヘッダをつけてカプセル化する

- ヘッダは VPN の種類によってぜんぜん違う

- 他のユーザのデータとは分離できるようにする

- さまざまなユーザが共用しているネットワークを専用のプライベートネットワークのように扱うための技術

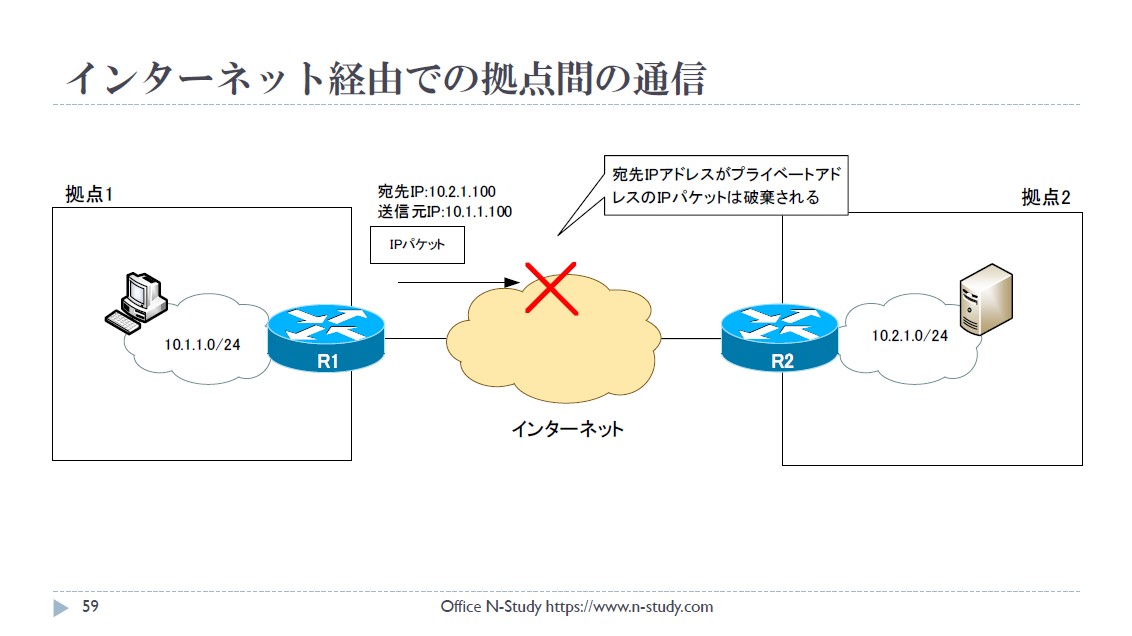

なぜ単に各拠点をインターネットに接続するだけではダメなのか?

- アドレス構成が違う

- インターネットはグローバルアドレス

- LAN はプライベートアドレス

- インターネットではプライベートアドレスのパケットを破棄

インターネット VPN を使って各拠点間通信を構築

- 実現には 2 つの VPN が必要

- サイトツーサイト VPN

- リモートアクセス VPN(今回はこちらは触れない)

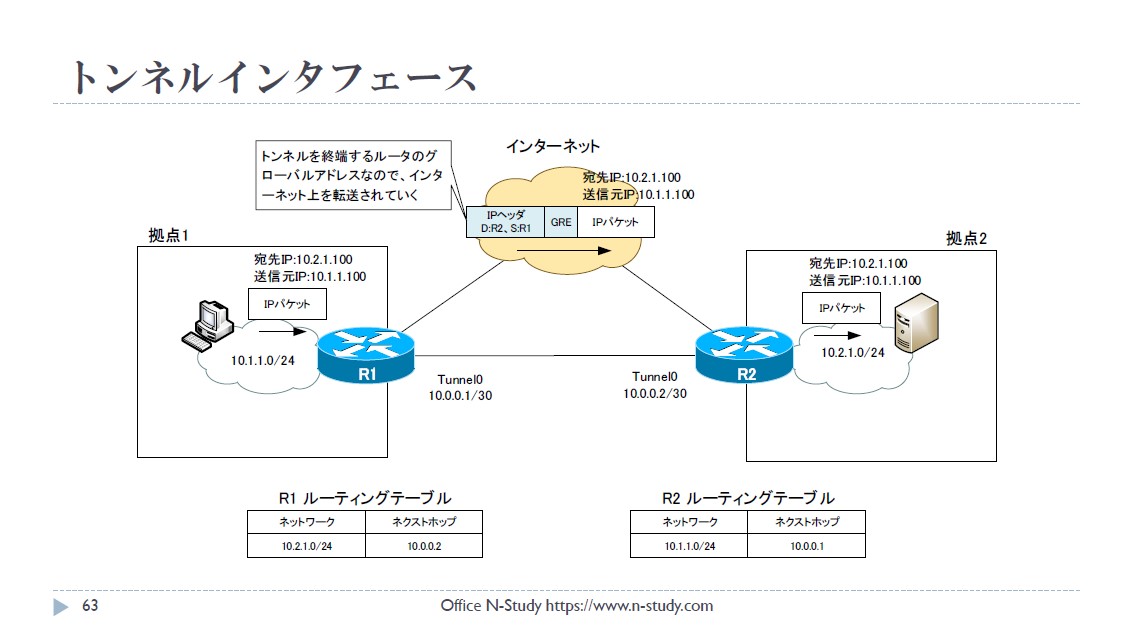

- インターネット VPN の構築

- トンネルインタフェースを使う

- 通信可能なルータ間を仮想的にポイントツーポイント接続

- プライベートネットワーク扱いになる

- 暗号化すると安全になる

- 通信可能なルータ間を仮想的にポイントツーポイント接続

- 実現する機器が VPN ゲートウェイ

- 専用機器またはルータの機能にある

- 主なプロトコル

- IPSec

- レイヤ 3 で IP パケットを暗号化する

- インターネット VPN を実現するために一番利用されている

- SSL

- TCP の通信を暗号化する

- PPTP

- リモートアクセス VPN 用

- 拡張性や暗号化のレベルに問題があるため今では使わない

- IPSec

- トンネルインタフェースを使う

IPSec

インターネット VPN の構築に必要なプロトコルのうち、主要な IPSec を紹介いただきました。ただし、 IPSec は「非常に複雑なプロトコルなので、本当に概要だけ」とのことでした。

-

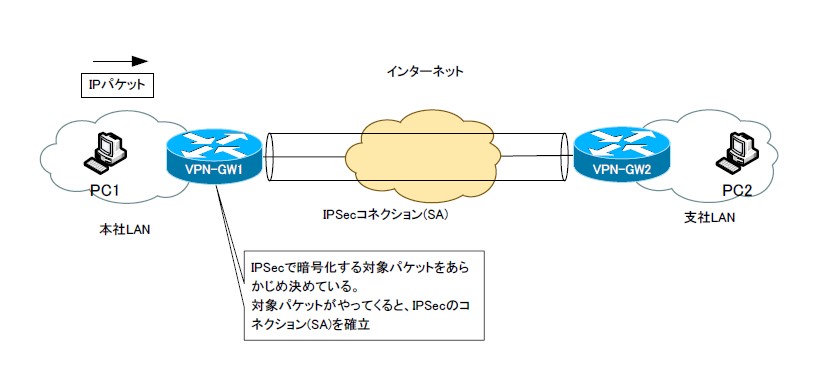

IPSec の流れ

- IPSec 化対象パケットを受信

- IPSec の通信のトリガーは対象パケットを受信すること

- VPN ゲートウェイ間で IPSec のコネクションである SA ( Security Association ) を確立

- SA を合わせる

- SA の生成/管理を自動化するプロトコルが IKE

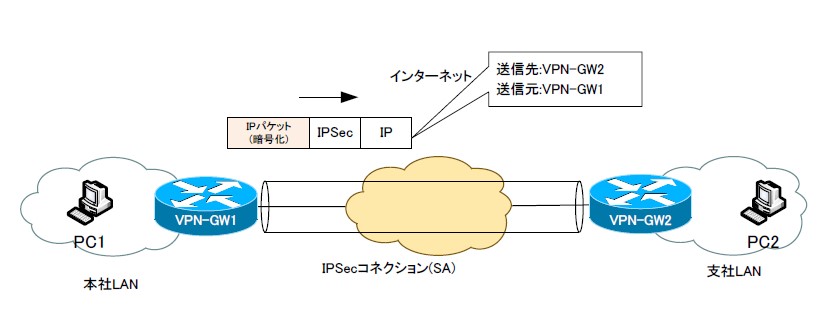

- IP パケットを IPSec 化して転送

- ESP (暗号化と改竄チェック) というプロトコルを使う

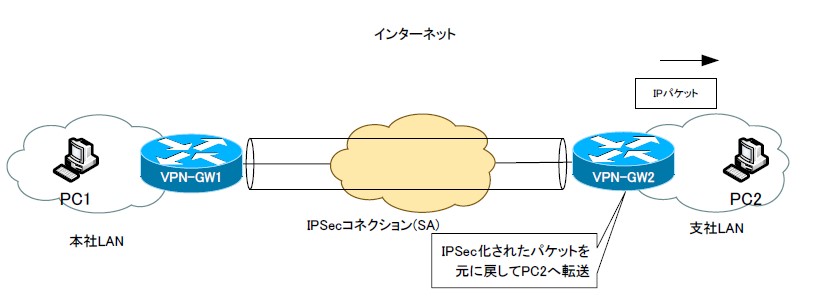

- 対向の VPN ゲートウェイで元の IP パケットに戻して転送

WAN とインターネット VPN の違いをまとめる

ここまで本当に多くのことを解説頂いたため、振り返りを兼ねてまとめてもらいました。

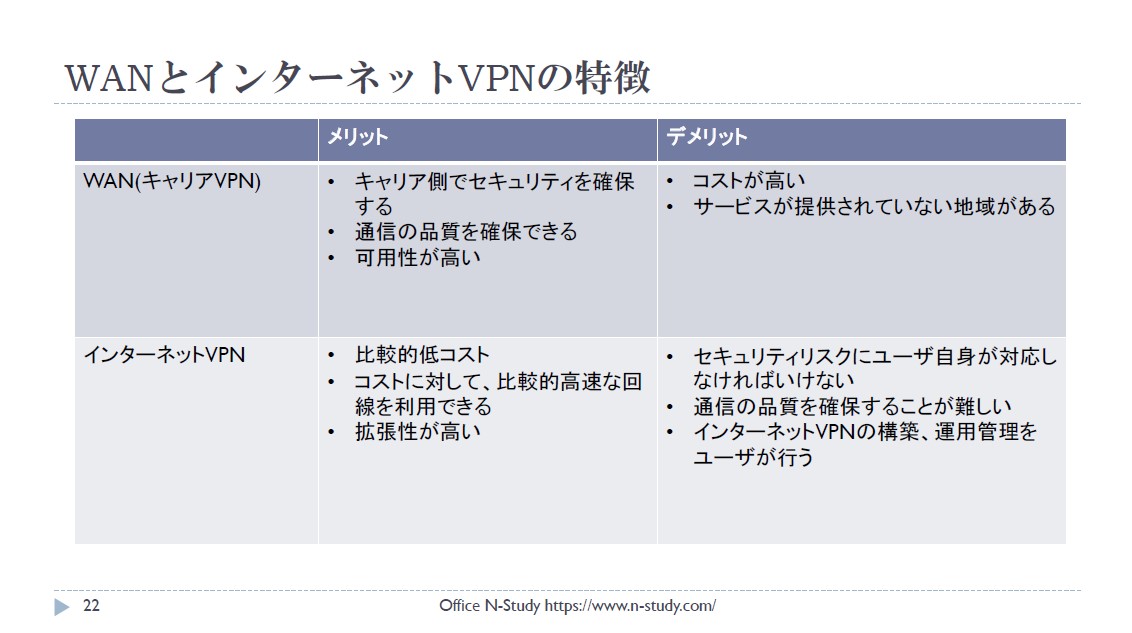

- セキュリティ

- WAN

- キャリアが完全に管理しているネットワークなので、クラッカーが通信に介在する可能性はとても低い

- 他のユーザとのデータの分離はキャリアが行っている

- インターネット VPN

- インターネット上にはクラッカーがいて、盗聴や改竄、VPNゲートウェイへのアタックなどのセキュリティリスクがある

- IPSec ( ESP ) で通信の暗号化や改竄チェック

- WAN

- コスト

- WAN

- サービスによってかなり変わるが、だいたい1拠点あたり数十万〜数百万円

- キャリアが構築して運用管理

- ユーザ側はルーターの状態をしっかり管理すればいいだけ

- インターネット VPN

- インターネットの接続料金だけで OK

- 構築や運用管理のコストはかかる

- IPSec の設定は非常に面倒

- たいていはテンプレートを元に設定

- WAN

このあと、実際に Cisco でインターネット VPN を設定するコマンドを紹介頂いて、このコースは修了しました。

まとめ

WAN の構築方法について、広大な範囲を解説いただきましたが、体系的にまとめて頂いたため、 全体がわかりました。 ただし、今回出てきたプロトコル一つとっても 1 冊の本になるほどに、深堀りが必要なものなので、これは WAN 構築の入り口の入り口です。。知識がどれだけ必要なのか、想像がつきません。。

また、 WAN を構築するのは大企業や銀行や流通などのような業種になりますが、頻繁に起こる支店や拠点、店舗などの開設・引っ越し、統廃合などに加えて、 DC の新設や新しいクラウドへの接続まで WAN に関わるものは多く、保守だけでもネットワークエンジニアの仕事はたくさんあります。

WAN のような大規模ネットワークの設計や構築に携われるようになると、ネットワークのスペシャリストと言えるのかも知れませんね。

SEプラスにしかないコンテンツや、研修サービスの運営情報を発信しています。