ルータではじめて設定するファイアウォール 研修コースに参加してみた

今回参加した研修コースは ルーターではじめて設定するファイアウォール です。

「ファイアウォール」と聞くと、皆さんはどんなイメージをお持ちになりますか。 私はよくある防火壁のような絵を思い出すのですが、このコースを受講して、このイメージは罠だと思えました。

ファイアウォールができること | 出来ないこと を実機演習しながら整理できるので、ファイアウォールの設定はもちろん、ネットワークセキュリティの基本を身につけたい方には、とてもオススメです。

では、どのような内容だったのか、レポートします !!

もくじ

コース情報

| 想定している受講者 |

|

|---|---|

| 受講目標 |

|

講師紹介

インフラ系の 新谷 泰英さん です。いつものようにあっさり自己紹介されて、コースのアウトラインをお話いただきました。

- ルータの実機を使ってファイアウォールで適切にアクセスが制限できることを演習します

- 具体的にはダミーのWebサーバー(VM)へのアクセスをファイアウォールで制限して色々実験します

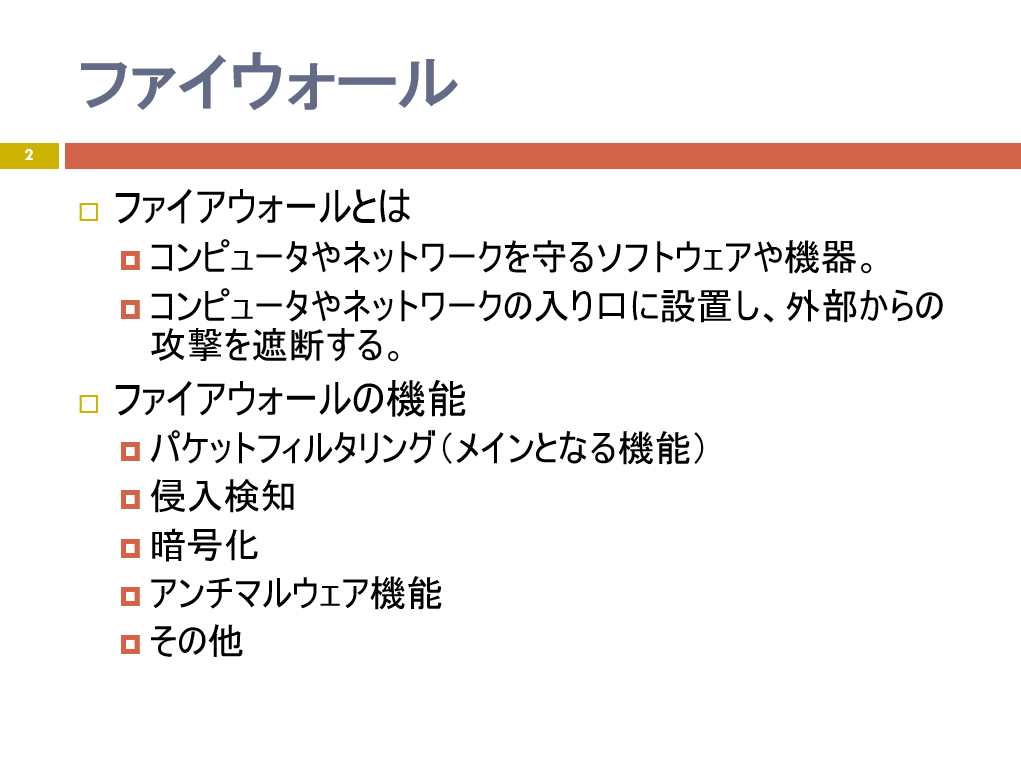

ファイアウォールとは?

- ファイアウォールは役割名

- 設置場所

- PC

- ネットワーク機器:接続口に設置

- 機能

- パケットフィルタリングが主な機能

ファイアウォールとは機器やインストールするソフトウェアのようなものだと思っていたのですが、役割名なのでちょっと違いますね。

パケットフィルタリング

- すべてのインターネットとの通信はルータを通る

- 単純な話で、このルータにファイアウォールを置きましょう

- パケット全部を読むのではなく、ヘッダを見ている

- 特に送信元と宛先のポート番号とIPアドレスを見ている

- 送信元は不定のケースが多いので、あまり見てない

- パケットの中身、データは見てない

- なぜ?

- 分割されたパケットでは判断できない

- 暗号化されている場合は中身が見れない

ファイアウォールによって出来ることと、出来ないことを知りましょう、とのことで、確かにヘッダ以外は暗号化されているので、確かに中身は見れませんよね。 (逆に見れると怖い…)

ファイアウォールのあの防火壁のイメージは、パケットすべてをブロックするように見えてしまうので、ちょっと変えたほうが良いように思いました。 (私案は、通行証を見る門番がいるようなイメージ)

補足: ヘッダ情報の付与

ここでヘッダの情報がレイヤ毎にどのように付与されているのか、改めて復習です。

- TCP/UDP レイヤでヘッダにポート番号 (アプリケーション番号) を付与

- IP レイヤでヘッダにIPアドレスを付与

- 物理レイヤで MAC アドレスを付与

- これで通信に投げる

用語解説:インバウンドとアウトバウンド

またこの後に出てくる言葉で、なかなかどっちがどっちか混乱することがあるので、補足解説です。

ルータを基準に考え、

- 送信をアウトバウント

- 受信をインバウンド

と表現します。

演習!!

では、早速、演習です!!

演習の前提と手順

- 今回は Cisco 1812j を使用

- Fa0 と Fa1 とネットワークを持てる

- Fa0 と Fa1 でそれぞれインバウンドとアウトバウンドがある

- Fa = FastEthernet

- 100 Mbps

- Fa0 と Fa1 でそれぞれインバウンドとアウトバウンドがある

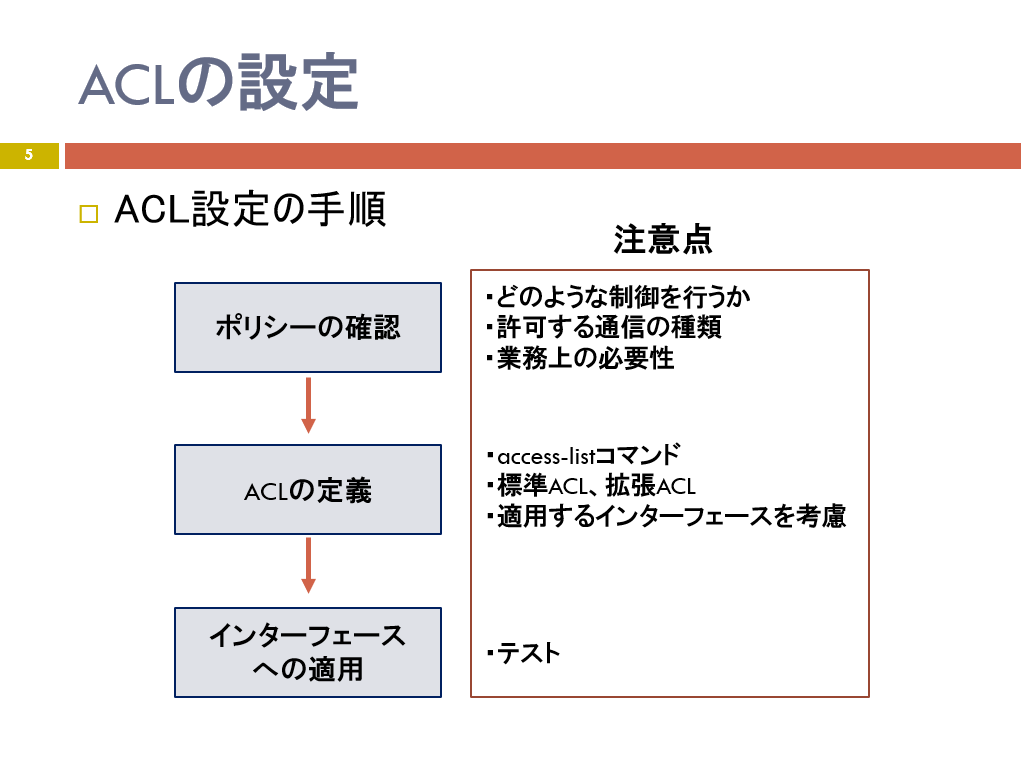

- 制限ルール (ACL Access Control List) を作って、それをインバウンドアウトバウンドに適用する

- 標準ACL

- 送信元のIPアドレスでフィルタリング

- 拡張ACL

- 宛先のIPやポート番号でフィルタリング

- 標準ACL

Fa0 と Fa1 を設定

- Fa0 のネットワークアドレスを設定

- 192.168.10.0/24

- Fa1 のネットワークアドレスを設定

- 192.168.20.0/24

- Fa0 と Fa1 のネットワーク上にある PC ( Windows ) PC-A と PC-B の IP を設定

- PC-A: 192.168.10.10/24

- PC-B: 192.168.20.10/24

- PC-A と PC-B との ping 確認

標準ACL の設定

access-list [ACLの番号] [permit | deny] [送信元アドレス] [ワイルドカードマスク] - ポリシーを作る

- PC-A は拒否

-

access-list 1 deny 192.168.10.10

-

- すべて許可

-

access-list 1 permit any

-

- PC-A は拒否

access-group [ACLの番号] [in/out] - 標準ACL を適用する

- Fa0 のインバウンドに適用する

-

interfece fa0 -

ip access-group 1 in

-

- 解除の仕方

-

no ip access-group 1 inor

access-list 1 permit any

-

- Fa0 のインバウンドに適用する

ワイルドカードマスク

設定でよく使うワイルドカードマスクについて補足いただきました。

- ネットワークアドレス: 192.168.10.0 255.255.255.0

- ワイルドカードマスク: 192.168.10.0 0.0.0.255

なお “192.168.10.10 の IP アドレスのみ” という指定は下のようにやります。

192.168.10.10 0.0.0.0 // Cisco なら host 192.168.10.10 という書き方もOK逆に、”すべて OK ” ならこちらです。

192.168.10.10 255.255.255.255 // Cisco なら any という書き方でもOK検証

実際に VM で CentOS でサーバーを立てて、 ping でルータを超えた相手に対してテストをしました。

拡張ACL の設定

続いて、拡張ACL を設定します。

access-list 100 [permit | deny] [プロトコル] [送信元IPアドレス] [宛先IPアドレス] eq [宛先ポート番号] - 拡張ACL を作成 ( Web アクセスのみ OK)

-

access-list 100 permit tcp any any eq 80 // ブラウザからサーバーに行くのはOK -

access-list 100 permit tcp any eq 80 any // サーバー->ブラウザに行くのはOK -

access-list 100 deny ip any any // すべて拒否を入れるとトラブル時に問題の切り分けに使える

-

- Fa0に適用

-

interface fa0 -

ip access-group 100 in

-

- 設定を検証

- ブラウザから

http://192.168.10.20を開く - ping を飛ばしてみる

- ブラウザから

この拡張ACLの設定を検証したところで、このコースは修了しました。

まとめ

このコースでは、ファイアウォールが行っていることを簡単に学んだあと、実際にルータを使って、ファイアウォールで出来るアクセスコントロールのやり方を色々試してみました。

新谷さんからも冒頭にあったように、ファイアウォールが出来ること、出来ないことを把握して、例えば、ファイアウォールでは出来ないパケット内容の確認やDoS攻撃などはどう防御するのか、ファイアウォールを通じて、ネットワークセキュリティの幅広さに気づけました。

ネットワークの基本を学んでいる、構築に携わる方には、ファイアウォールの設定はもちろんセキュリティ全般のことにも気付けますので、とてもオススメです!

label SE カレッジの無料見学、資料請求などお問い合わせはこちらから!!

label SEカレッジを詳しく知りたいという方はこちらから !!

IT専門の定額制研修 月額28,000円 ~/ 1社 で IT研修 制度を導入できます。

年間 670 講座をほぼ毎日開催中!!

SEプラスにしかないコンテンツや、研修サービスの運営情報を発信しています。