ファイアウォール再入門 研修コースに参加してみた

今回参加した研修コースは ファイアウォール再入門 です。

IPに関する基礎的なことを振り返りながら、ファイアウォールの役割と仕組みをわかりやすく例えて説明され、”再入門” というタイトルらしいコースでした。

また、実際にファイアウォールで設定することを 机上 と PC で演習でき、実際にどういうことをやるのかも体験して学習できました。

ネットワークセキュリティはもはや必須なので、ネットワークエンジニアとしてはじめてLAN/WAN構築に携わる方には必須で、かつ復習もできる、とてもオススメのコースです。

では、どんなコースだったのかレポートします !

もくじ

想定する受講者

- TCP/IPの基礎知識があること

- コマンドプロンプトやLinuxコマンドシェルなどのコマンド操作経験があること

受講目標

- ファイアウォールの機能を理解する

- ファイアウォールの基本設定を理解する

- ファイアウォールでできることと、できないことを理解する

講師紹介

コースの講師は 岩木慎一 さんです。

大型汎用機での開発に携わったあと、90年代なかばから講師として登壇されるようになり、SEカレッジでは主にインフラ系コースを担当されています。

今回のコースでも参加している方の理解状況を見ながら、解説内容をコントロールされていたり、わかりやすさに気を配ってらっしゃいました。

ファイアウォールの目的

まず簡単にファイアウォールがなぜ必要なのか、というお話です。

ファイアウォールの種類

ファイアウォールにはネットワークファイアウォールとパーソナルファイアウォールがあります。

- ネットワークファイアウォール

- 家庭用や小規模であればルータやスイッチの機能で実現している

- ルータでもファイアウォール機能を実現できるが、数百台以上の中規模・大規模のネットワークではルータの負荷が高くなってしまうので、アプライアンス型製品などの専用機器が使われることが多い

- パーソナルファイアウォール

- USBなどでのデータの受け渡しもあるため、クライアントのコンピュータでも使われるようになった

- Windowsファイアウォールなど

- 実は講師業をやっていると `ping` が通らなかったりするので、ツライ。。

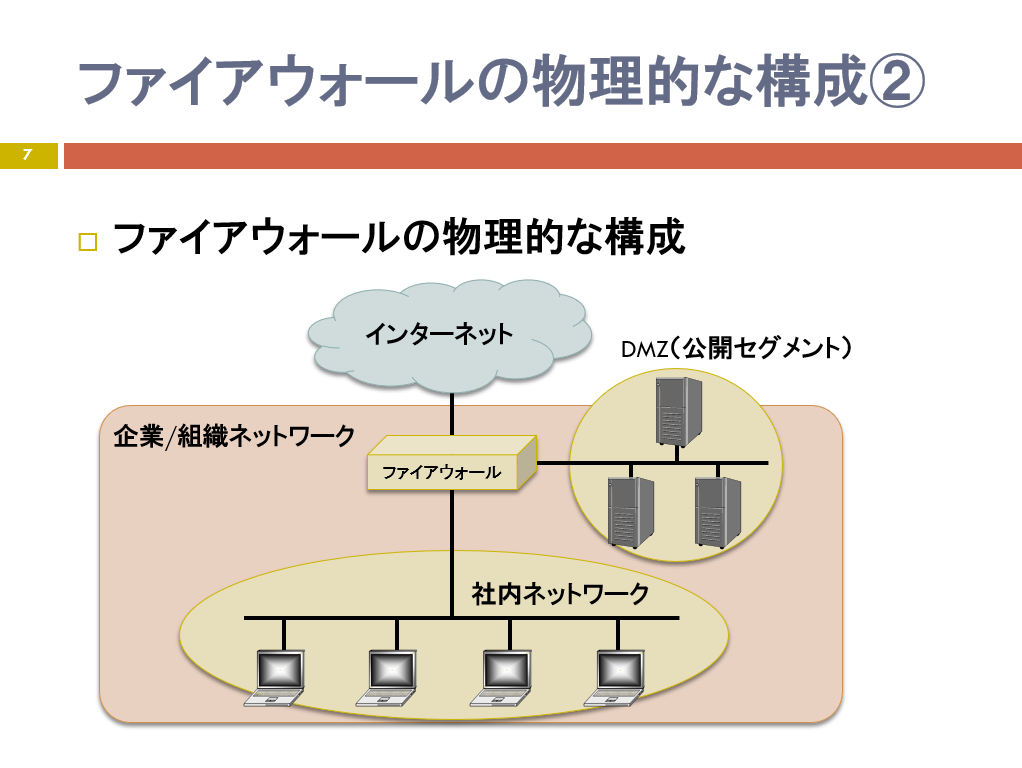

ファイアウォールの設置・構成

- 基本は外部との接点で使うが、最近はホームページなど公開セグメントの前に置くことが多い

- DMZの前にファイアウォールを置いて、DMZ領域への通信のみをOKにしてたりする

- 機器を見るとポートがDMZと社内ネットワーク用などで分かれている

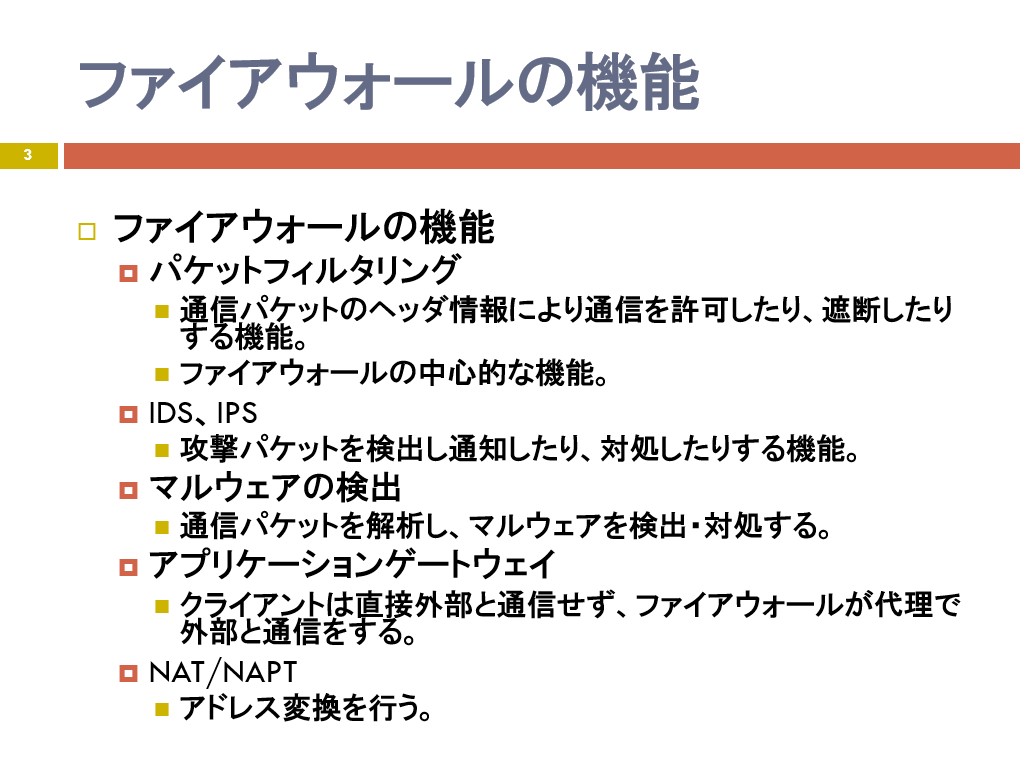

ファイアウォールの機能

ファイアウォールの機能をザッと一覧します。

パケットフィルタリングがいちばん重要な機能となるので、一番ボリューム多く説明頂きましたので、あとでまとめて紹介します。

ここではそれ以外の機能について解説頂いたことのメモです。

IDS、IPS

- IDSでパケットの量を監視したり、異常な通信のパターンなどを検知する

- 実は異常検知は難しい

- 予め異常パターンを登録しておくと誤検知は少なくなるが新しい異常パターンに対応できない

- 正常パターンを登録しておけば、新しい異常パターンに対応できるけど誤検知が多くなる

- 実は異常検知は難しい

- IPSは異常を検出すると遮断したり防止する機能

アプリケーションゲートウェイ

- 内部コンピュータと直接外部サーバーとパケット交換するのではなく、代理人(ファイアウォール)を介することで内部ネットワークの構成を隠せるため、攻撃されにくくなる

- Webページなどキャッシュとしての機能もある

- Proxyサーバー とも言われる

NAT/NAPT

なぜアドレス変換を行うのか

- NATで社外に出るときにプライベートアドレスをグローバルアドレスに書き換えている

- ただしNATだと1つのグローバルアドレスを使ってしまうと他の通信で使えない

- NAPTで複数のグローバルアドレスを生成する

- NAPTは別名IPマスカレードとも呼ばれている

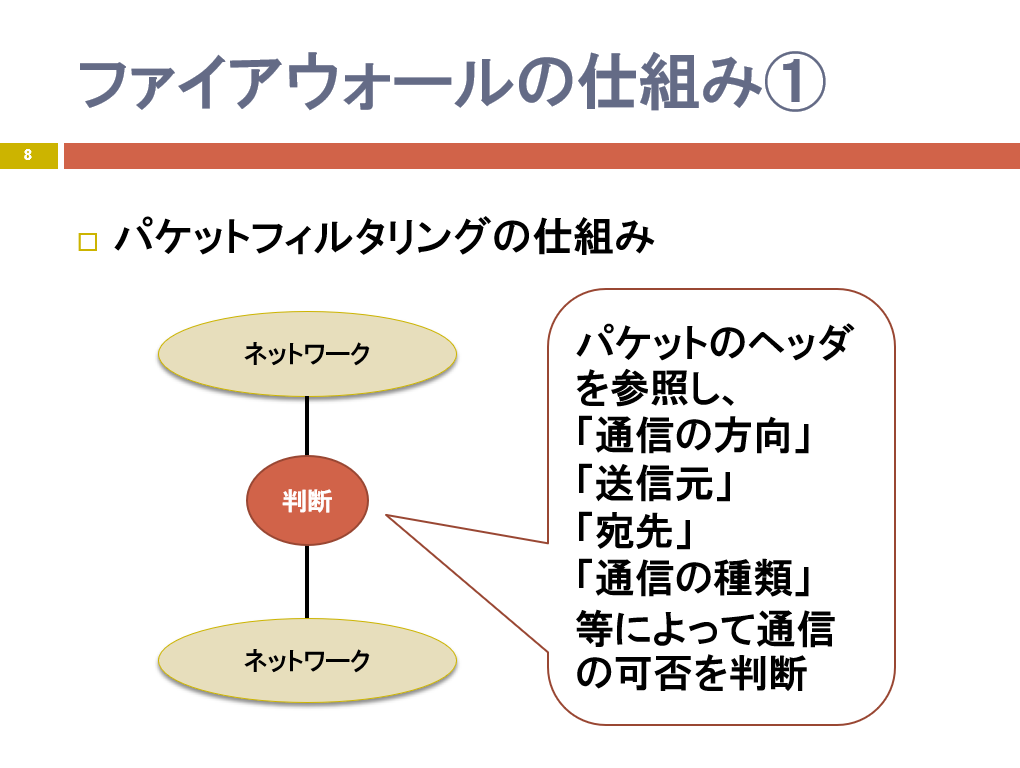

パケットフィルタリングの仕組み

それではファイアウォールの中心機能となるパケットフィルタリングについて解説です。

- ヘッダに書かれていること

- 送信元とあて先のIPアドレス

- 送信元とあて先のポート番号

- 内部コンピュータが通信しているのではなく、中のソフトウェアが通信しているので、ポート番号を持っている

- ex. 80番だとWebサーバ、25番だとメールサーバー

- レスポンスを返すために送信元も必要

- このヘッダによって通信して良いものかどうかを判断している

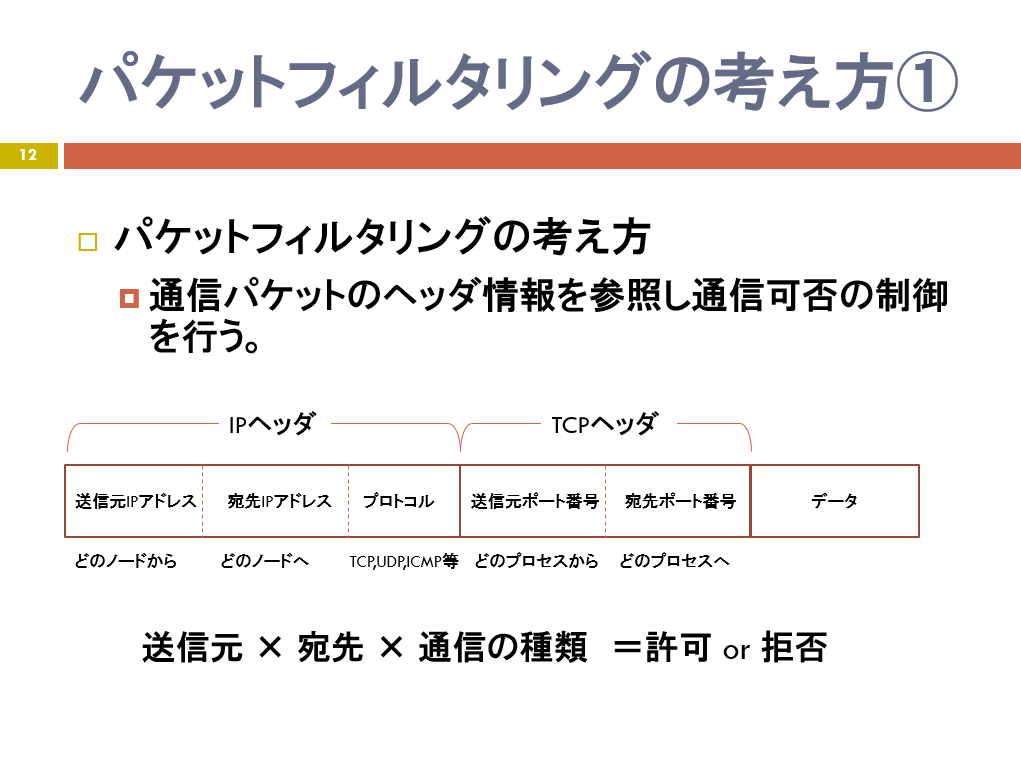

パケットフィルタリングの考え方

重要なことなので、もう少し突っ込んだ解説です。

- TCPヘッダがUDPヘッダのときもある

- 方向でも許可/拒否をジャッジしている

- アプリケーションのプロトコルによってどんな通信をするのかおさえておく

- 例えばメールサーバーはSMTPサーバーとPOPサーバーがある

- メールサーバーそのものはメールを受け取るかどうかを判断しているだけ

- POP3サーバーがクライアントPCの要求に対して受信させている

- 用途によって通信の方向など変わるので、面倒なんだけど設定のときは注意が必要

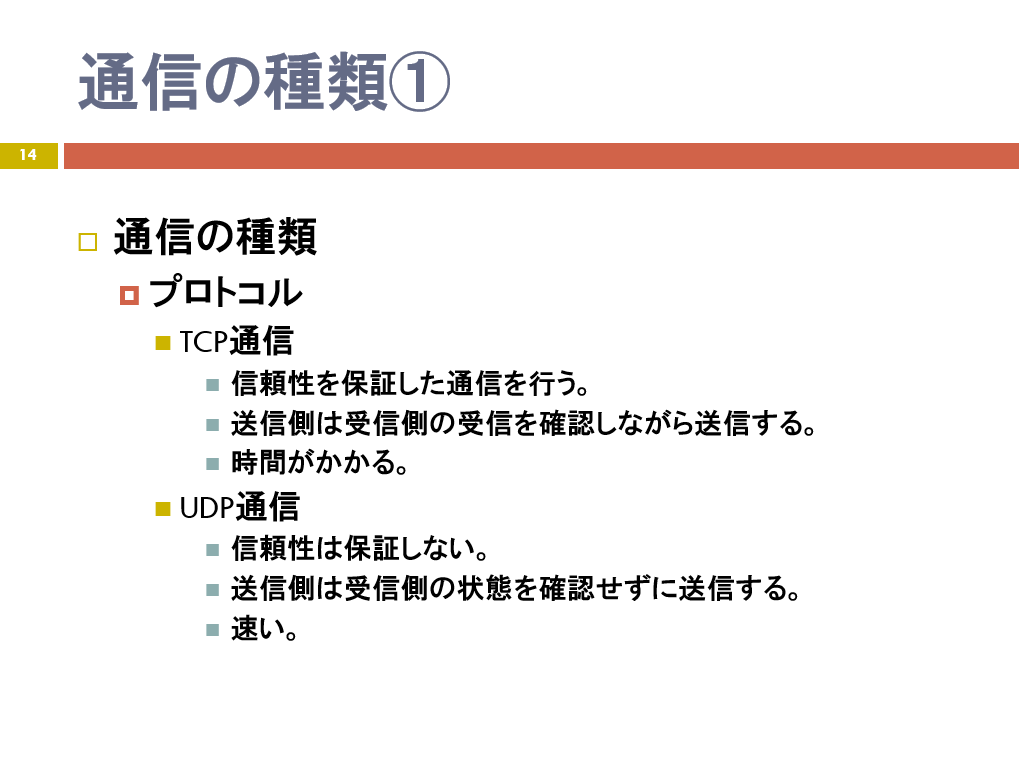

通信の種類

- 例えば動画を見るなど遅れがあると困る場合はUDPを使用

- メールやWebなどはTCPを使用

- UDPを使う場合は、アプリケーション側で何らか信頼性を担保する必要がある

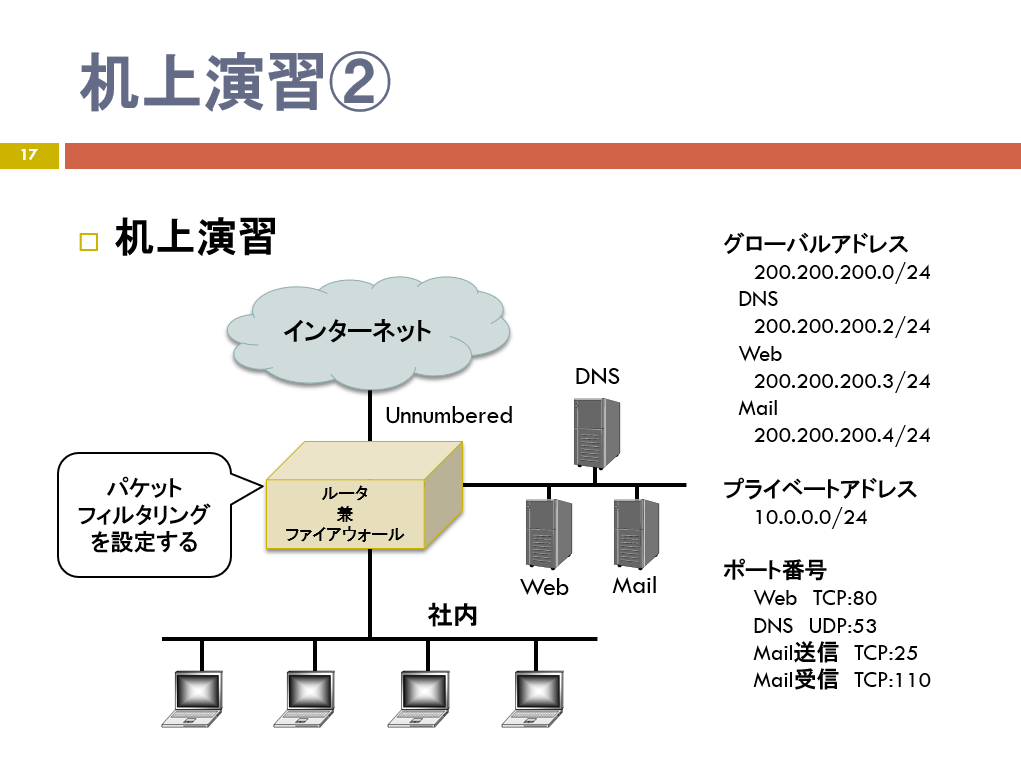

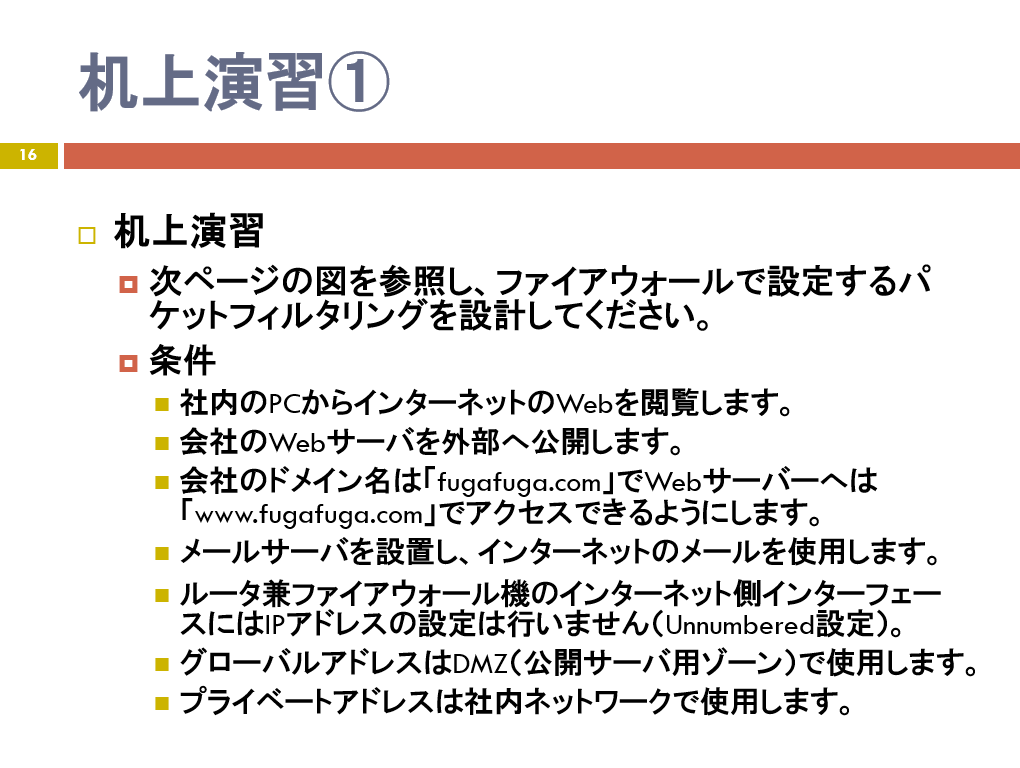

机上演習

ここからはパケットフィルタリングを実際に設定する演習を行いました。

まず机上で出来るもので、設定の全体を把握します。

お題のヒント: 許可するアドレスを書いてください。

- 補足

- インターネットからの通信を許可する場合は

anyとしていい *はワイルドカード ex. 192.168.0.*

- インターネットからの通信を許可する場合は

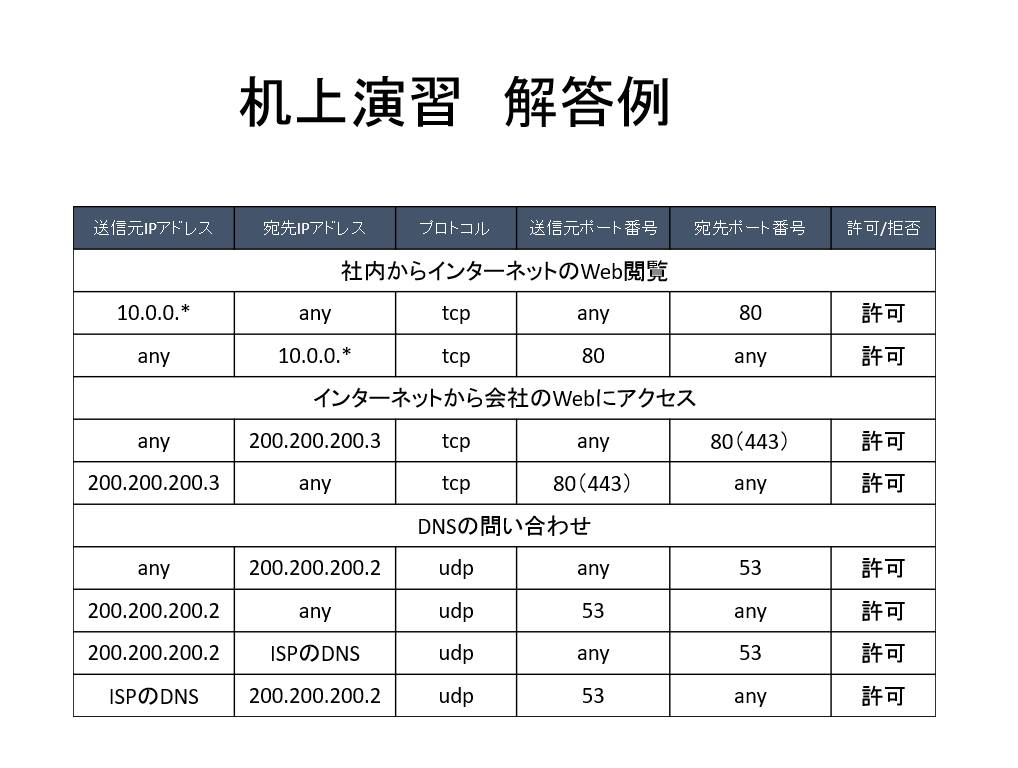

解答解説

ここでは一部だけ解答と解説を紹介します。

- ポート番号 443 は暗号化された通信

- DNSの問い合わせはややこしい

- ISPのDNS: 社内のアドレスならDNSは知っているが、社外は分からないのでISPに聞きに行く

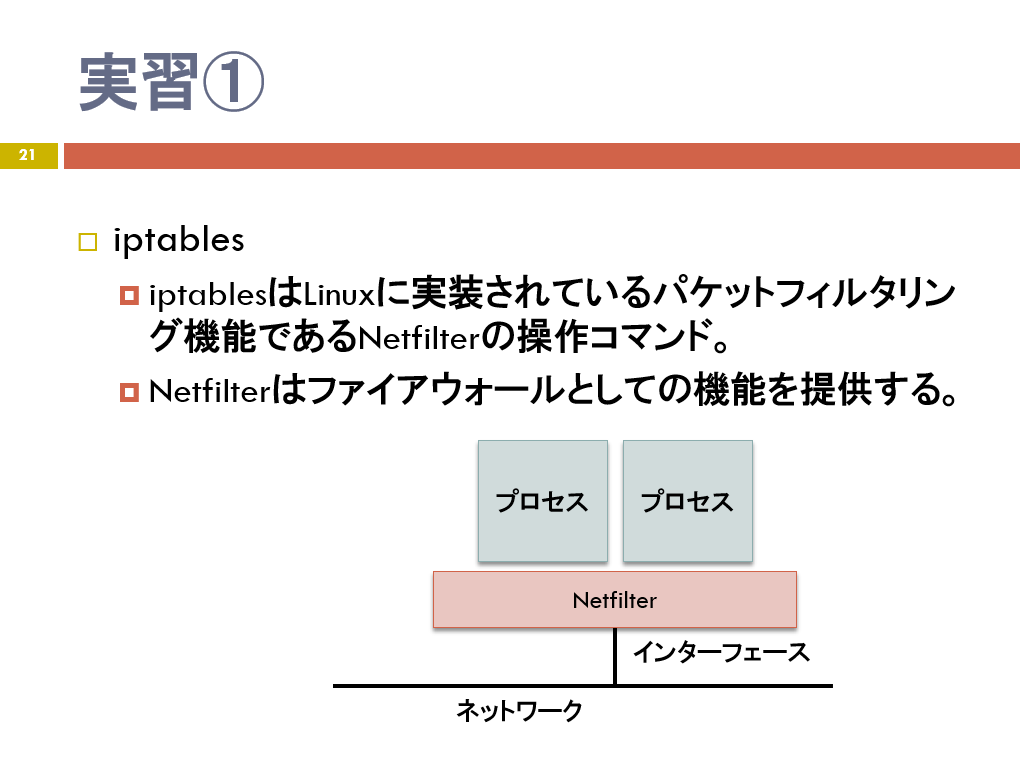

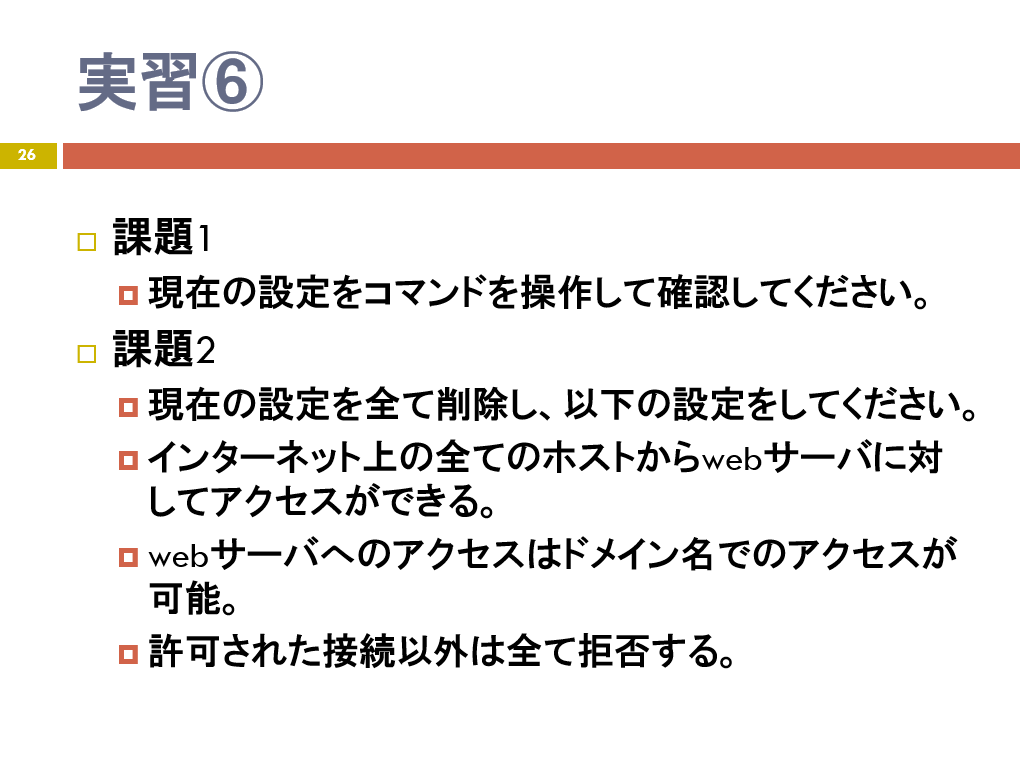

PC演習

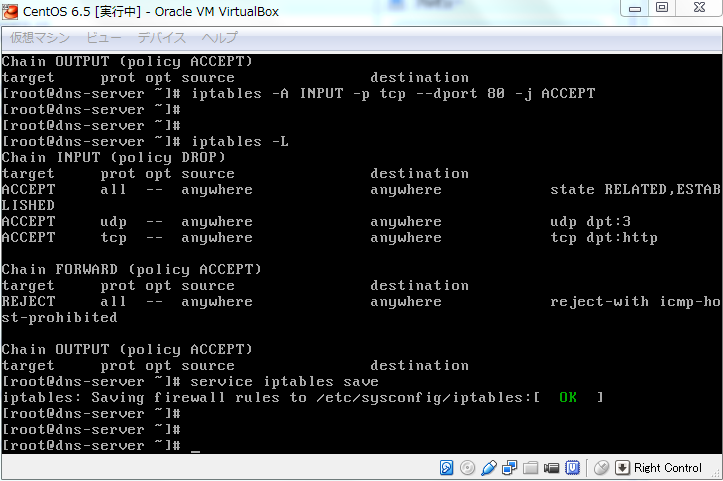

机上演習で全体像を把握した上で、実際にPCを使って、パケットフィルタリングの設定をやってみます。

-

iptablesで実際に許可するものを設定してみよう- linux にあるパケットフィルタリングの設定ができる機能

演習の手順

- コマンドの解説を紹介して頂きながら、下のように演習を行いました。

- PC内に仮想でCentOSのWebサーバーを立ち上げて通信

- WebサーバーのIPアドレスを確認

- Webサーバーとの通信が通信できるようDNSを設定

- iptables にWebサーバーへのアクセスを許可する設定を追加

- Webサーバーを起動してクライアントから URL を叩いて表示されるかどうかを確認

- 実際のコマンドの様子

演習の終わりとともにコースは修了しました。

コース終了後も演習が途中に終わっていた方は居残って演習したり、熱心に岩木さんに質問するなど、参加していた方にとても充実した内容だったようです。

まとめ

ファイアウォール “再入門” ということで、ここでは触れませんでしたが、IPアドレスの基礎的なこともわかりやすく解説されたり、とにかくわかりやすい内容でした。

また演習もちょうどよい難易度で、解説頂いた内容で実習できるものだったので、このことも参加された方が熱をもって取り組めた背景にあるように思います。

ネットワークセキュリティにこれから取り組むという方には、解説や演習がちょうどよいレベルなので、とてもオススメのコースです !

SEカレッジが気になった方はこちらからお気軽にお問合わせください!!

SEカレッジの詳細をご覧になりたい方はこちら!!

SEプラスにしかないコンテンツや、研修サービスの運営情報を発信しています。